EMOTET, la botnet de distribución de troyanos bancarios más importante del mundo ya se encuentra apuntando a Chile y Latinoamerica con campañas masivas de Phishing y documentos adjuntos de tipo Microsoft Word principalmente.

Luego del ataque que el Banco de Chile sufrió en mayo, con un saldo de US$10 millones sustraídos y que convirtió a la ciberseguridad en un tema país, ayer un nuevo hackeo citó a la banca con la polémica. Se trata del Consorcio, que el martes fue vulnerado por una banda aún sin identificar y que aún lo tiene intentando recuperar cerca de US$2 millones dispersos por el mundo.

Fue el propio banco quien confirmó la noticia, indicando, además, que ningún cliente sufrió las consecuencias directas. La Superintendencia de Bancos, por su parte, señaló que “no hubo afectación de cuentas, información o fondos de clientes, aunque al momento existen fondos propios del banco que no han sido recuperados”.

El arribo

Mealybug es conocida mundialmente como la banda que dio vida a Emotet en 2014. Luego de desatar un ataque a la banca alemana que incluso sustrajo dinero de cuentas personales, su creación migró a Suiza, Australia y Estados Unidos. Y en 2018 llegaron a Latinoamérica, con ataques a México y Costa Rica. Pero, ¿qué convirtió a estos malwares en la pesadilla mundial de la banca? Su sofisticación, adaptabilidad y que afectan al eslabón más débil de la ciberseguridad: el humano.

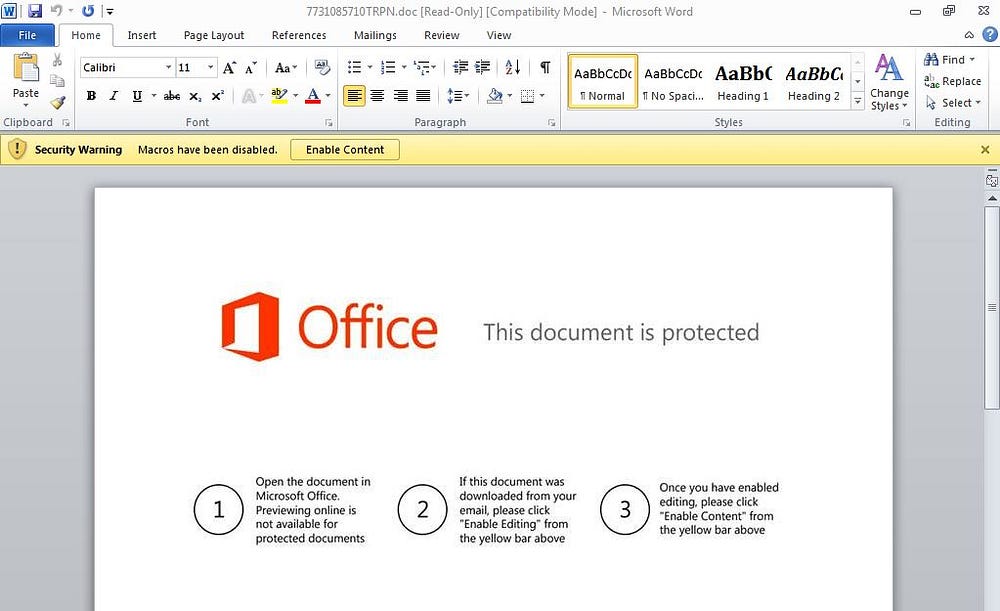

“Llega a los equipos de los clientes de diferente forma. Puede ser por correo electrónico, un link, phishing, como dato anexo a una planilla excel, metadatos en archivo Word, una solicitud de actualización, etc. El problema es que basta cliquear para infectar al computador”, explica Rodrigo Orellana, académico del departamento de ciberseguridad en la Aiep.

“Era un virus que tarde o temprano iba a llegar, y se pensaba que luego”, dice Jorge Pavez, jefe de Innovación y Desarrollo de la U. Mayor. El ingeniero informático recalca que es altamente probable que las distintas bandas que usan Emotet y apuntan a Latinoamérica ya estén intentando infectar con este troyano a todos los bancos chilenos.

Modus operandi

¿Por qué se convirtió en la pesadilla de la banca? “Es peligroso porque es polimórfico. Va cambiando automáticamente el código que tiene, y eso hace más difícil que un antivirus detecte la firma que deja. Además, utiliza la barrera más débil de la ciberseguridad, que son las personas. Tiene varias versiones y cada vez han hecho ataques más grandes”, explica Pavez.

La sofisticación de este malware radica en su capacidad de mutar. Y se presenta de tantas formas, como cosas puede hacer. Orellana cuenta que las bandas no dispersan sus energías en usuarios al azar, sino que apuntan a computadores clave de las empresas. “Puede trabajar como Swift, empezar a escuchar lo que hago en mi equipo y lo envía en la red al grupo de hackers, o captura el teclado o la combinación de claves en tiempo real. También puede transmitir mi cámara en forma silenciosa, o el micrófono”.

Al “actuar de forma de puerta trasera el troyano suele no detectarse hasta que los dineros empiezan a moverse a otras cuentas”. Y si es tan difícil de detectar, ¿cómo se combate? Aquí los expertos señalan que no importa la cantidad que los bancos inviertan en seguridad, ya que un solo descuido de un empleado puede desatar el caos.

“La única opción es evangelizar al usuario final, a los trabajadores. Literalmente en Chile, si nos comparamos con España, estamos 20 años atrasados en educación de seguridad a las personas. Esto le va a pasar a todos los bancos. Este método llegó acá porque en Europa ya tomaron consciencia de los peligros, y acá aún no. La única opción de la banca es bajar la información a sus clientes y trabajadores, no hay otra”, cierra Pavez.

Utiliza principalmente vulnerabilidades de Microsoft Office para ejecutar código en la máquina y hacer las descargas de sus componentes, se vale de CVE’s como:

- CVE-2014–1761

- CVE-2017–0199

- CVE-2017–0199

- CVE-2018–8430

- CVE-2018–0792