Una nueva versión de malware Qbot ahora activa su mecanismo de persistencia justo antes de que se apaguen los dispositivos Windows infectados y elimina automáticamente cualquier rastro cuando el sistema se reinicia o se despierta del modo de suspensión.

Qbot (también conocido como Qakbot , Quakbot y Pinkslipbot ) es un troyano bancario de Windows con funciones de gusano activas desde al menos 2009 y que se utiliza para robar credenciales bancarias, información personal y datos financieros.

El malware también se ha utilizado para registrar las pulsaciones de teclas de los usuarios, para abrir puertas traseras en computadoras comprometidas y para implementar balizas Cobalt Strike utilizadas por operadores de ransomware para entregar cargas útiles de ransomware ProLock y Egregor.

En campañas recientes, las víctimas de Qbot se han infectado mediante correos electrónicos de phishing con archivos adjuntos de documentos de Excel que fingen ser documentos de DocuSign.

Cambiar a un mecanismo de persistencia más sigiloso

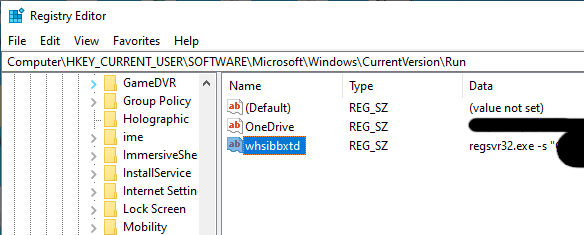

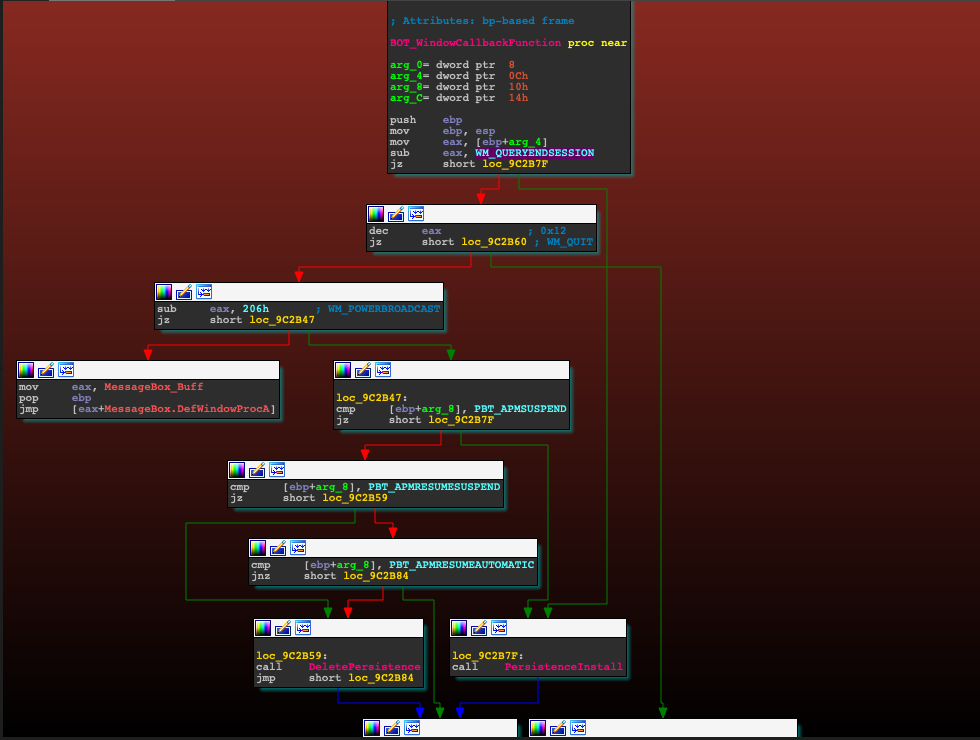

A partir del 24 de noviembre, cuando el investigador de amenazas de Binary Defense James Quinn dice que se detectó la nueva versión de Qbot, el malware está utilizando un mecanismo de persistencia más nuevo y sigiloso que aprovecha el apagado del sistema y reanuda los mensajes para alternar la persistencia en los dispositivos infectados.

Esta táctica tiene tanto éxito que algunos investigadores habían pensado anteriormente que el troyano Qbot había eliminado por completo este mecanismo de persistencia.

“Si bien los informes iniciales de otros investigadores habían declarado que el mecanismo de persistencia de la clave Ejecutar se eliminó en la nueva versión de Qakbot, en su lugar se agregó a un mecanismo de persistencia más sigiloso e interesante que escucha los mensajes de apagado del sistema, junto con PowerBroadcast Suspend / Resume mensajes “, explica Quinn.

El troyano agregará una clave de ejecución de registro en los sistemas infectados que le permite iniciarse automáticamente al iniciar sesión en el sistema e intentará eliminarlo inmediatamente una vez que el usuario encienda o despierte la computadora desde el modo de suspensión para evadir la detección de soluciones anti-malware o de seguridad. investigadores.