Hoy, los investigadores han revelado responsablemente una vulnerabilidad de seguridad al explotar la cual podían acceder a más de 100,000 registros de empleados privados del Programa de las Naciones Unidas para el Medio Ambiente (PNUMA).

La violación de datos se debió a directorios y credenciales de Git expuestos, lo que permitió a los investigadores clonar repositorios de Git y recopilar una gran cantidad de información de identificación personal (PII) asociada con los empleados del PNUMA.

El grupo de investigación de seguridad y piratería ética Sakura Samurai ha revelado sus hallazgos sobre una vulnerabilidad que les permite acceder a más de 100.000 registros privados de empleados del Programa de las Naciones Unidas para el Medio Ambiente (PNUMA).

Los documentos y capturas de pantalla compartidos con BleepingComputer proporcionan detalles extensos sobre la naturaleza de esta falla de seguridad y todo lo que expuso.

Habiendo encontrado el Programa de Divulgación de Vulnerabilidades de las Naciones Unidas y el Salón de la Fama de InfoSec , los investigadores Jackson Henry , Nick Sahler , John Jackson y Aubrey Cottle de Sakura Samurai se propusieron buscar cualquier falla de seguridad que afectara los sistemas de la ONU.

Luego se encontraron con directorios de Git expuestos ( .git ) y archivos de credenciales de Git ( .git-credentials ) en dominios asociados con el PNUMA y la Organización Internacional del Trabajo (OIT) de las Naciones Unidas.

Los investigadores pudieron volcar el contenido de estos archivos Git y clonar repositorios completos de los dominios * .ilo.org y * .unep.org usando git-dumper .

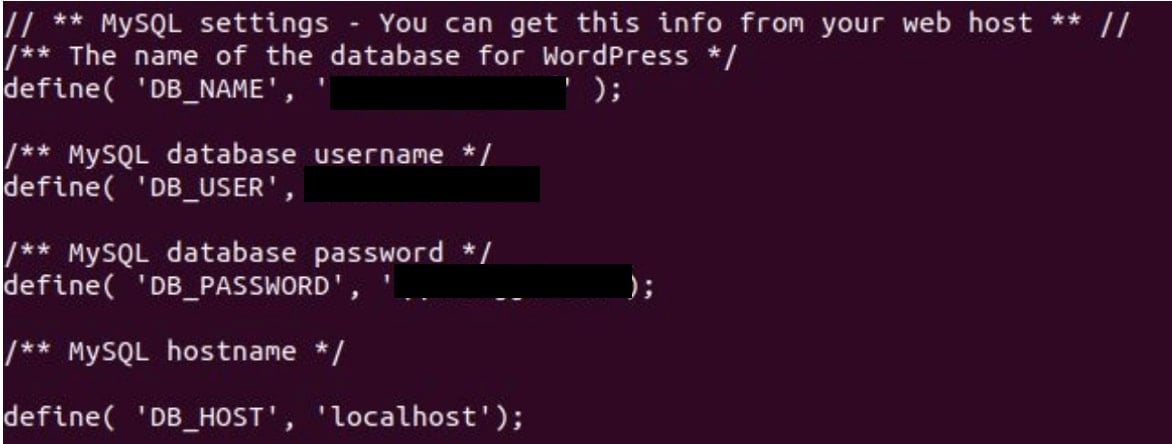

El contenido del directorio .git incluía archivos confidenciales, como archivos de configuración de WordPress (wp-config.php) que exponen las credenciales de la base de datos del administrador.

Fuente: Sakura Samurai

Asimismo, diferentes archivos PHP expuestos como parte de esta violación de datos contenían credenciales de bases de datos en texto plano asociadas con otros sistemas en línea del PNUMA y la OIT de la ONU.

Además, los archivos .git-credentials de acceso público permitieron a los investigadores tener en sus manos el código fuente del PNUMA.

Los datos extraídos contienen más de 100.000 registros de empleados

Con estas credenciales, los investigadores pudieron extraer más de 100.000 registros de empleados de la ONU de múltiples sistemas.

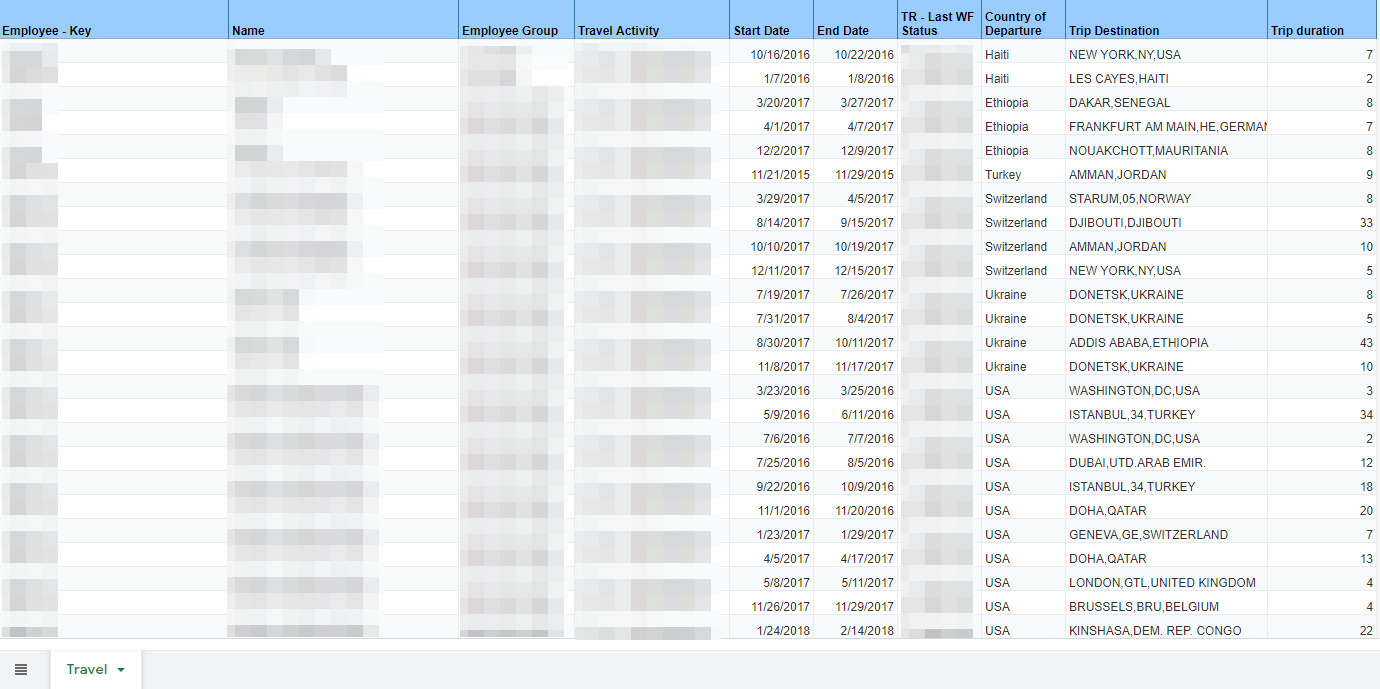

El conjunto de datos obtenido por el grupo expuso el historial de viajes del personal de la ONU, y cada fila contenía: ID de empleado, nombres, grupos de empleados, justificación de viaje, fechas de inicio y finalización, estado de aprobación, destino y duración de la estadía.

Fuente: Sakura Samurai

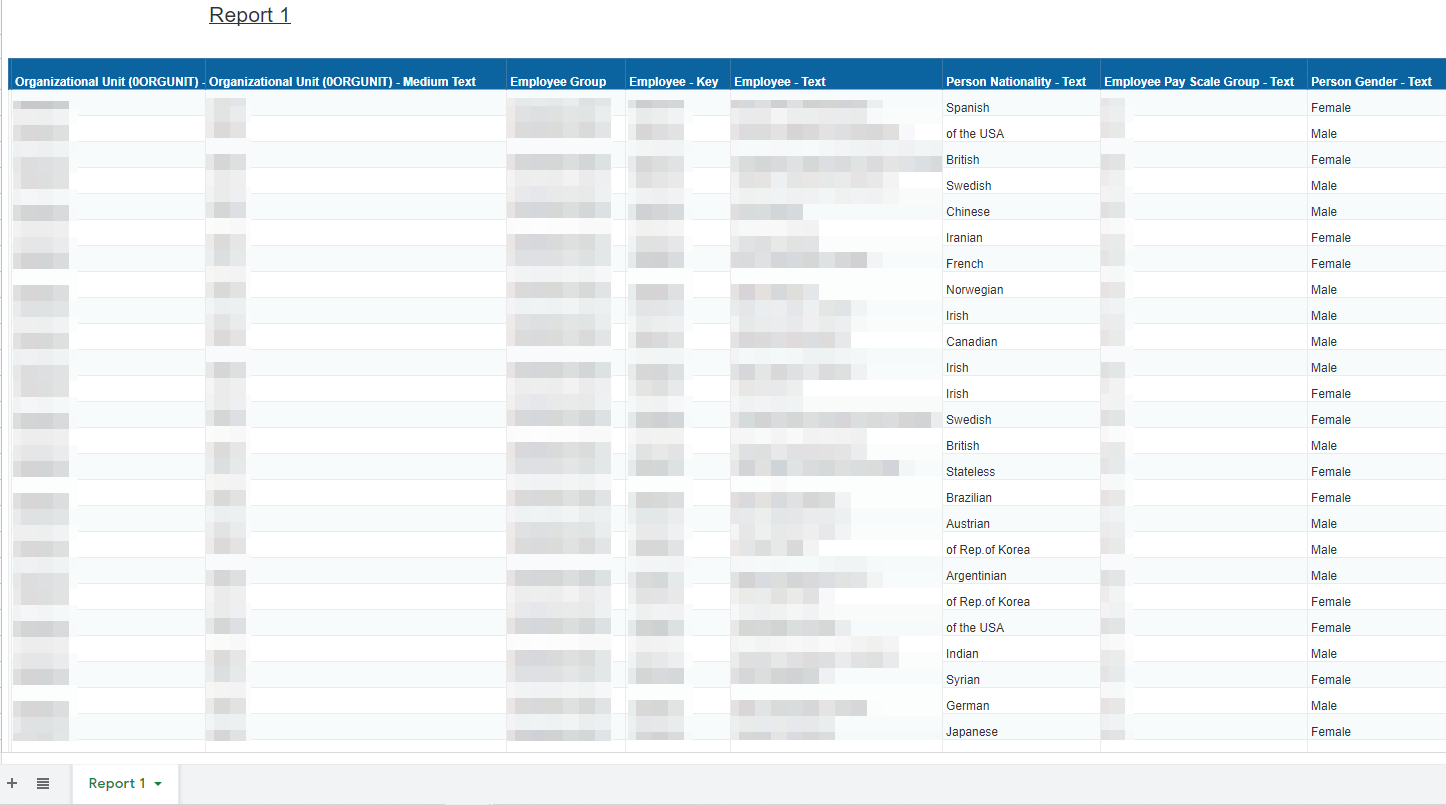

Asimismo, otras bases de datos de la ONU a las que los investigadores tuvieron acceso como parte de su análisis expusieron datos demográficos de RR.HH. (nacionalidad, género, grado de pago) sobre miles de empleados, registros de fuentes de financiamiento de proyectos, registros de empleados generalizados e informes de evaluación de empleo.

Fuente: Sakura Samurai

En una entrevista por correo electrónico con BleepingComputer, el grupo dijo:

“Cuando comenzamos a investigar la ONU, no pensamos que se intensificaría tan rápidamente. En unas horas, ya teníamos datos confidenciales y habíamos identificado vulnerabilidades. En general, en menos de 24 horas completas obtuvimos todos estos datos”, Sakura Samurai dijo a BleepingComputer.

“En total, encontramos 7 pares de credenciales adicionales que podrían haber resultado en un acceso no autorizado a múltiples bases de datos. Decidimos detener e informar sobre esta vulnerabilidad una vez que pudimos acceder a la PII que fue expuesta a través de las copias de seguridad de la base de datos que estaban en los proyectos privados, “afirman los investigadores en su publicación de blog .

Es probable que los actores de amenazas ya hayan accedido a los datos

Los investigadores compartieron una serie de correos electrónicos con BleepingComputer que mostraban que habían informado originalmente la vulnerabilidad a la ONU de forma privada el 4 de enero de 2021.

La Oficina de Tecnología de la Información y las Comunicaciones de las Naciones Unidas (OICT) inicialmente reconoció su informe, pero, sin darse cuenta de la vulnerabilidad en cuestión, el PNUMA respondió:

“La vulnerabilidad reportada no pertenece a la Secretaría de las Naciones Unidas, y es para la OIT (Organización Internacional del Trabajo)”, según los correos electrónicos vistos por BleepingComputer, y algo que se sabe que la ONU hace en el pasado.

Eventualmente, de acuerdo con estos correos electrónicos, Saiful Ridwan, Jefe de Soluciones Empresariales del PNUMA agradeció a los investigadores por su informe de vulnerabilidad y afirmó que su equipo de DevOps había tomado medidas inmediatas para parchear la vulnerabilidad y que se estaba realizando una evaluación de impacto de esta vulnerabilidad.

Además, en un correo electrónico de seguimiento a los investigadores, visto por BleepingComputer, el PNUMA declaró que se estaba preparando un aviso de divulgación de violación de datos, pero que era “un desafío porque no lo habíamos hecho antes”.

En general, dijeron los investigadores a BleepingComputer, las Naciones Unidas se apresuraron a solucionar este problema de seguridad en menos de una semana.

“Honestamente, felicito a Saiful por las soluciones rápidas. Aunque dijo que esto era bastante nuevo para él, lo parchearon a una velocidad récord y aseguraron los datos”.

“En este punto, nuestra única preocupación es informar a los usuarios afectados. En particular, Aubrey Cottle, también conocido como Kirtaner, había notado que si era tan fácil obtener los datos, es probable que los actores de amenazas ya los tengan ” .

“El grupo estuvo de acuerdo en que el PNUMA debería analizar la trayectoria de la PII expuesta para determinar cuántos actores de amenazas, si los hay, tienen los datos”, dijo el fundador de Sakura Samurai , John Jackson, a BleepingComputer .

Esta no es la primera vez que los sistemas de la ONU sufren una violación de datos.

En 2019, la ONU no reveló un ciberataque que hubiera comprometido gravemente sus redes y bases de datos.

En 2020, finalmente salió una divulgación de la ONU que culpó del ataque a una vulnerabilidad de SharePoint .

BleepingComputer se comunicó con el PNUMA en busca de comentarios y nos dijeron: “Gracias por informarnos sobre este problema. Estamos contactando a nuestros expertos y colegas y lo revertiremos tan pronto como tengamos la información relevante”.

Estamos esperando una nueva respuesta del PNUMA.

Actualización 11 de enero de 2020: Se accedió a registros aclarados de 100,000 empleados como parte de la infracción.