El 4 de febrero de 2021, la empresa de seguridad surcoreana ENKI publicó un análisis de seguimiento del ataque de la supuesta organización Lazarus a los investigadores de seguridad. Mencionó que al enviar archivos MHTML para inducir a la persona objetivo a hacer clic y desencadenar las siguientes vulnerabilidades de 0 días relacionadas con el navegador Internet Explorer y de esta forma obtener el control de la máquina del usuario. La descarga del archivo MHTML malicioso y el posterior uso malicioso del nombre de dominio es codevexillium [.] Org, este nombre de dominio es la infraestructura de red utilizada en la actividad anterior.

Dado que la vulnerabilidad se encuentra actualmente en un estado de día cero sin parches y se ha descubierto que constituye una amenaza real. Recordamos a los usuarios del navegador IE que tengan cuidado al abrir archivos y enlaces de origen desconocido y que usen temporalmente navegadores como Chrome y Firefox para evitar verse afectados por esta vulnerabilidad.

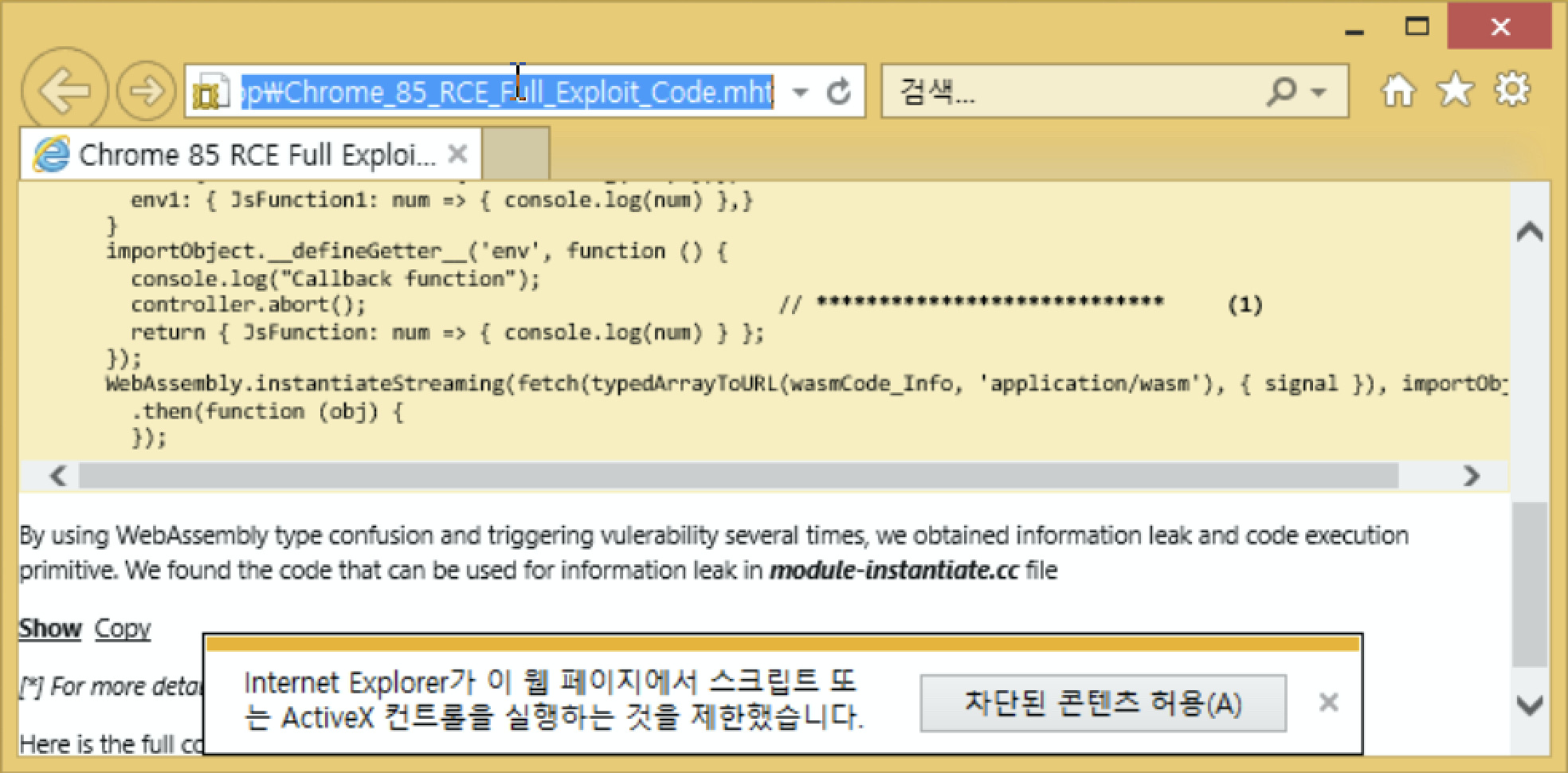

Existe una doble vulnerabilidad en el procesamiento de objetos DOM de Internet Explorer. Al hacer clic en un enlace o archivo malicioso construido por un atacante, la ejecución remota de código controlará el sistema del usuario.

Los datos de múltiples instituciones de investigación de mercado muestran que el navegador Internet Explorer tiene actualmente una participación relativamente baja del mercado de navegadores, actualmente alrededor del 3% y el impacto no es muy grande. La vulnerabilidad afecta al navegador IE11 en Windows, y ha sido explotada en la naturaleza. Recomendamos encarecidamente que los usuarios utilicen temporalmente los navegadores Chrome y Firefox antes de que se corrija la vulnerabilidad.

Fuente: https://meterpreter.org/microsoft-ie-zero-day-remote-command-execution-vulerability-alert/