El equipo de seguridad de Google anunció la corrección de una vulnerabilidad día cero explotada de forma activa en la versión de Chrome 88.0.4324.150: “Estamos al tanto de un exploit para CVE-2021-21148 usado en escenarios reales”, menciona el reporte.

Esta versión se implementará en toda la base de usuarios del navegador durante las próximas semanas. Los usuarios de equipos de escritorio con sistemas Windows, Mac y Linux pueden actualizar a Chrome 88 abriendo el menú Configuración -> Ayuda -> Acerca de Google Chrome. El navegador web Google Chrome buscará automáticamente la nueva actualización y la instalará cuando esté disponible.

Google considera que esta falla, reportada por Mattias Buelens, debe ser considerada como un error de alta severidad. A finales de enero, Microsoft reportó que un grupo de hackers maliciosos presuntamente patrocinados por el gobierno de Corea del Norte identificado como ZINC habría utilizado una cadena de exploits del navegador Chrome para atacar a múltiples investigadores de vulnerabilidades.

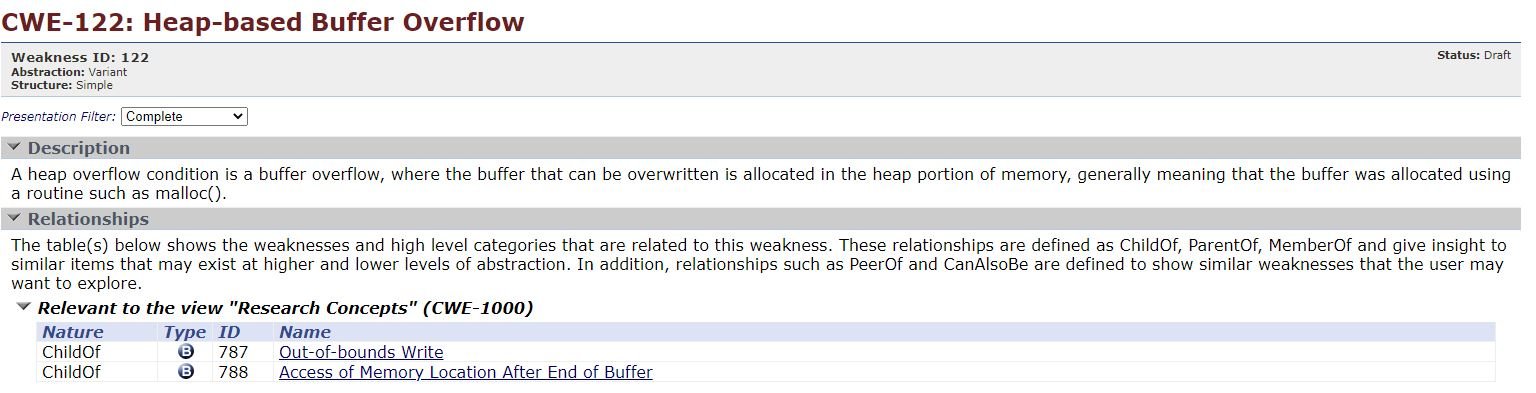

Los expertos describen esta falla día cero como un error de desbordamiento de búfer de pila en V8, el motor de JavaScript y WebAssembly de alto rendimiento basado en C ++ y de código abierto de Google. Aunque los desbordamientos de búfer generalmente provocan fallas, los actores de amenazas también pueden exportarlos para ejecutar código arbitrario en sistemas vulnerables.

Aunque el reporte de Google menciona que la compañía al tanto de los informes sobre la explotación activa de esta falla, no se agregaron detalles sobre los actores de amenazas detrás de estos ataques: “El acceso a los detalles de los errores y los enlaces puede mantenerse restringido hasta que la mayoría de los usuarios se actualicen con una solución”, agrega Google.

Finalmente la compañía anunció que se mantendrán las restricciones necesarias si la falla existe en una nbiblioteca de terceros de la que otros proyectos dependan, lo que proporcionaría a los usuarios de Chrome tiempo adicional para instalar la actualización de seguridad publicada hoy y evitar que los actores de amenazas exploten otras vulnerabilidades dirigidas a esta falla día cero.

Para más información sobre vulnerabilidades, exploits, variantes de malware, riesgos de ciberseguridad y cursos de seguridad de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).