Ayer se informaba que Microsoft había lanzado una actualización de seguridad con el objetivo de parchear la vulnerabilidad PrintNightmare en (casi) todas las versiones modernas de Windows.

También se explicaba, que dicho parche era en realidad incompleto, pues horas después de su lanzamiento se descubrió que sólo impedía la ejecución de código remoto, pero no la escalada de privilegios a nivel local.

Pues bien, un día más tarde ha quedado en evidencia que el parche de Microsoft era más que incompleto: varios investigadores de ciberseguridad han descubierto que diversos exploits pueden sortear por completo el parche, llevando a cabo tanto ataques LPE (de escalada de privilegios local) como RCE (ejecución de código remoto).

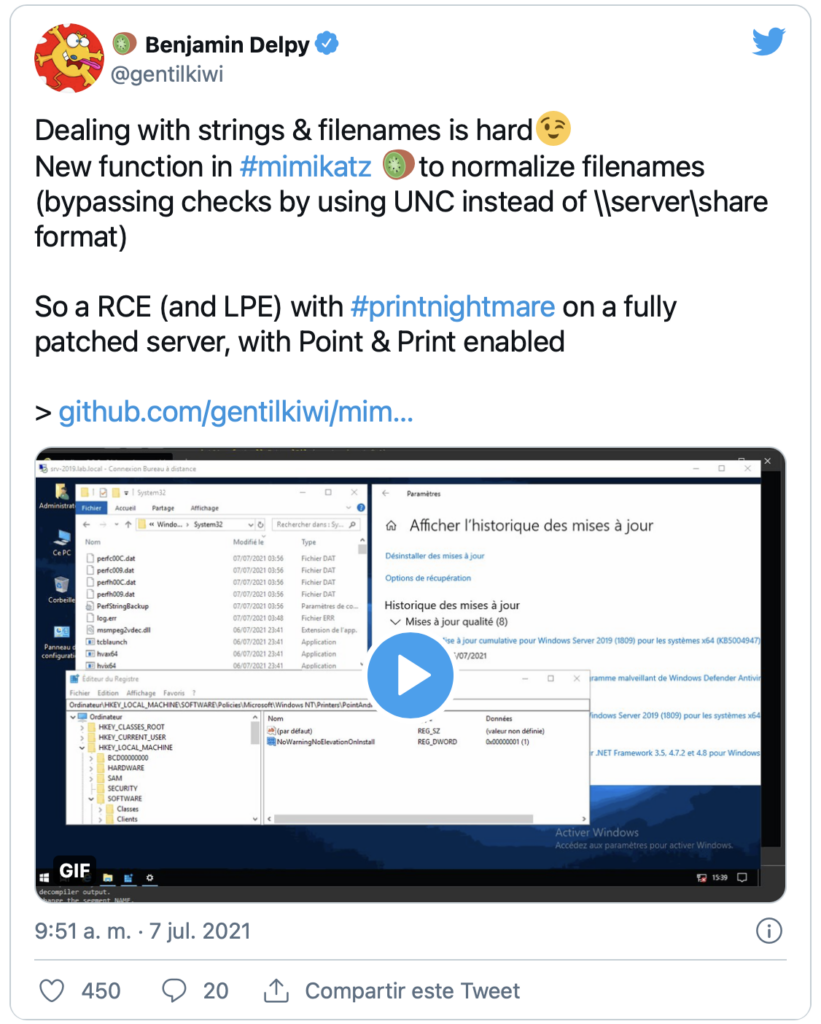

Según Benjamin Delpy, creador de la herramienta de ciberseguridad Mimikatz, el mero hecho de que la directiva ‘Restricciones de apuntar e imprimir’ permanezca habilitada permite seguir ejecutando ataques RCE:

Matthew Hickey, cofundador de Hacker House, afirmó en declaraciones a BleepingComputer que sigue recomendando a los administradores de sistemas y usuarios que, sencillamente, deshabiliten el servicio de cola de impresión para proteger sus servidores y estaciones de trabajo Windows hasta que se lance un parche funcional.

El parche del hortelano, que ni come ni deja comer

El parche de Microsoft, de hecho, no se limita a no parchear la vulnerabilidad, sino que impide funcionar al único parche disponible hasta ahora: [el microparche no-oficial (pero gratuito) de 0Patch](Fallido parche de seguridad de Microsoft contra PrintNightmare: no funciona, y deshabilita el único parche no-oficial disponible), que sí solucionaba la vulnerabilidad PrintNightmare. Todo se debe al hecho de que el parche oficial altera el fichero de Windows localspl.dll, por lo que la solución de 0Patch deja de ser útil.

EN XATAKAPor qué los “martes de parches” de Microsoft se han convertido en la demostración de que actualizar el PC es muy importante

0Patch avisa ahora a los usuarios de que no instalen la actualización de seguridad lanzada por Microsoft, porque no tienen previsto rehacer su parche para adaptarlo a la nueva dll parcheada. “Con suerte”, afirman, “el Patch Tuesday solucionará la función IsLocalFile defectuosa”.

Por su parte, Microsoft está “investigando las afirmaciones” de los expertos en ciberseguridad sobre la efectividad de su parche. Y, según recoge Neowin, ha lanzado un aviso de que, para asegurar el sistema, los usuarios deben comprobar “que la siguiente configuración del Registro [de Windows] está establecida en 0 o no está definida”:

- HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows NT\Printers\PointAndPrint

- NoWarningNoElevationOnInstall = 0 (DWORD) or not defined (default setting)

- NoWarningNoElevationOnUpdate = 0 (DWORD) or not defined (default setting)