Millones de portátiles, correspondientes a más de 100 modelos de Lenovo, se estan viendo afectados por tres graves vulnerabilidades de la BIOS, según ha desvelado la compañía en las últimas horas. Lo de ‘graves’ no es una mera forma de hablar: gracias a las mismas, un atacante podría ser capaz de instalar un malware en la propia UEFI del equipo afectado, lo que lo convertiría en prácticamente imposible de eliminar —e, incluso, de detectar—.

Esto se debe a que la memoria flash que aloja al firmware UEFI, situada en la placa base del ordenador, es independiente del sistema operativo y no puede ser manipulada —como si fuera, por ejemplo, un disco duro— por lo que su contenido permanecerá intacto incluso en ordenadores formateados.

Actualiza lo antes posible

Detectadas por la firma antivirus Eset el pasado mes de octubre (y notificadas en aquel momento únicamente al fabricante), las tres vulnerabilidades —bautizadas como ‘CVE-2021-3970’, ‘CVE-2021-3971’ y ‘CVE-2021-3972’— exponen a ataques a los elementos de la BIOS diseñados, precisamente para evitar cambios no autorizados en la misma. Algunos modelos se ven afectados por una o dos de las vulnerabilidades, pero la mayoría están expuestos a las tres.

La compañía ya ha empezado a lanzar actualizaciones de firmware para algunos de los modelos de dispositivos afectados, pero en algunos casos las actualizaciones no llegarán hasta el próximo 10 de mayo. Por otra parte, aquellos modelos antiguos que ya hubieran dejado de recibir soporte por parte de Lenovo no recibirán actualización alguna.

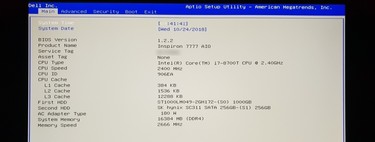

Cómo entrar a la BIOS o UEFI desde la configuración de Windows 10

Entre los modelos afectados más populares, se encuentran los IdeaPad 3, Flex 3, L340, Legion 5 y 7, Legion Y540, S14, S145, S540, Slim 7 y 9, V14 y V15, y Yoga Slim 7

Para asegurarte de que tu equipo no está entre los afectados (o para solventar la vulnerabilidad, si lo está), puedes consultar este listado oficial, o bien introducir el modelo del mismo en el formulario de esta página de soporte de Lenovo y seguir las instrucciones que pueda aparecer.

Por fortuna, hoy en día actualizar una BIOS es mucho más sencillo de lo que era hace unos años, y ahora las actualizaciones se pueden instalar directamente desde Windows ejecutando el archivo .exe que nos descarguemos desde la web oficial. Cada archivo de actualización cuenta con un fichero de texto con instrucciones sobre el proceso de instalación.

En cualquier caso, mientras termina de solucionarse este problema, ESET recomienda utilizar una “solución de cifrado de disco completo compatible con TPM que permita que los datos de disco permanezcan inaccesibles si la configuración de arranque seguro UEFI cambia” como resultado de la inyección del malware.