El equipo de Wordfence Threat Intelligence ha estado rastreando un ataque a gran escala contra una vulnerabilidad de ejecución remota de código en Tatsu Builder, rastreada por CVE-2021-25094 y divulgada públicamente el 24 de marzo de 2022 por un investigador de seguridad independiente. El problema está presente en las versiones vulnerables del complemento Tatsu Builder gratuito y premium. Tatsu Builder es un complemento patentado que no figura en el repositorio de WordPress.org, por lo que no se dispone de recuentos confiables de instalaciones, pero estimamos que el complemento tiene entre 20 000 y 50 000 instalaciones. Tatsu envió una notificación urgente por correo electrónico a todos sus clientes el 7 de abril aconsejándoles que actualizaran, pero estimamos que al menos una cuarta parte de las instalaciones restantes aún son vulnerables.

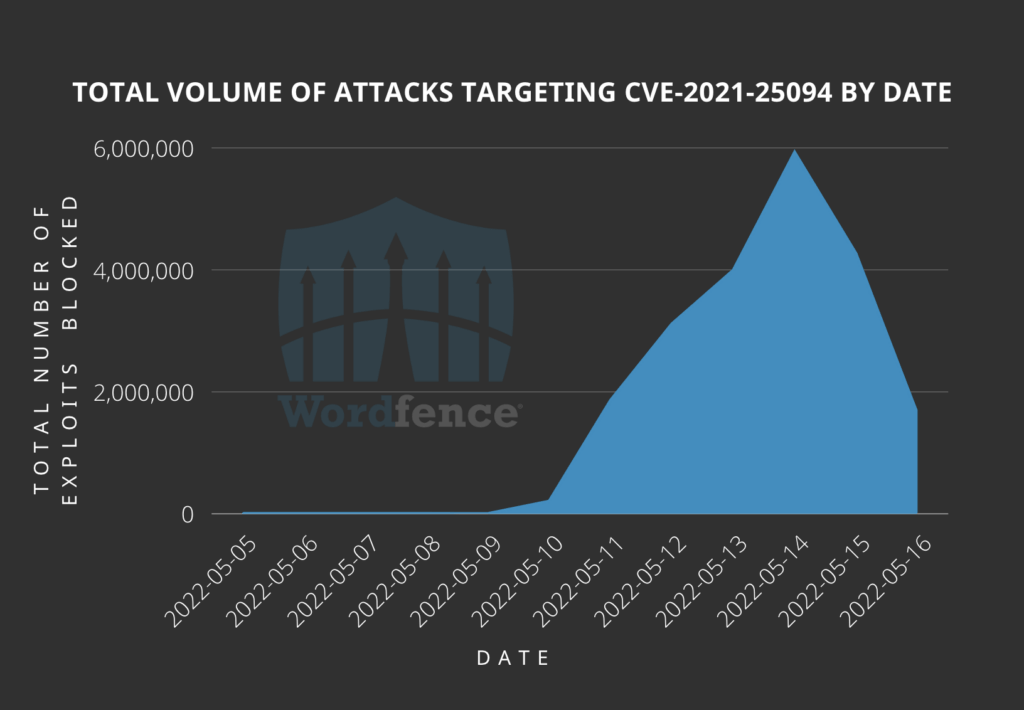

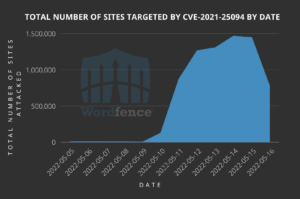

Comenzamos a ver ataques el 10 de mayo de 2022. Los ataques continúan y el volumen aumentó hasta un máximo de 5,9 millones de ataques contra 1,4 millones de sitios el 14 de mayo de 2022. El volumen de ataques ha disminuido, pero los ataques continúan en ese momento. de publicación

El siguiente es un gráfico que muestra el volumen total de ataques dirigidos a la vulnerabilidad en Tatsu Builder.

Mientras un gráfico que muestra el número total de sitios a los que apuntan los atacantes que intentan explotar la vulnerabilidad en Tatsu Builder.

Descripción: Ejecución remota de código no autenticado

Complemento afectado: Tatsu Builder

Complemento Slug: tatsu

Desarrollador de complementos: BrandExponents

Versiones afectadas: < 3.3.13

Identificación CVE: CVE-2021-25094

Puntaje CVSS : 8.1 (Alto)

Vector CVSS: CVSS: 3.1 / AV: N / AC: H / PR: N / UI: N / S: U / C: H / I: H / A: H

Investigador/es : Vincent Michel (darkpills)

Versión totalmente parcheada : 3.3.13

Indicadores de Ataque

La mayoría de los ataques que hemos visto son ataques de sondeo para determinar la presencia de un complemento vulnerable. Estos pueden aparecer en sus registros con la siguiente cadena de consulta:

/wp-admin/admin-ajax.php?action=add_custom_font

La gran mayoría de los ataques son obra de unas pocas direcciones IP.

Las 3 principales direcciones IP atacantes han atacado cada una más de 1 millón de sitios:

148.251.183.254176.9.117.218217.160.145.62

Otras 15 direcciones IP han atacado cada una más de 100 000 sitios:

65.108.104.1962.197.136.10251.38.41.1531.210.20.17031.210.20.10185.202.169.17585.202.169.7185.202.169.8685.202.169.3685.202.169.8385.202.169.92194.233.87.72.56.56.20385.202.169.129135.181.0.188

Indicadores de compromiso

La carga útil más común que hemos visto es un cuentagotas que se usa para colocar malware adicional ubicado en una subcarpeta con nombre aleatorio de wp-content/uploads/typehub/custom/como wp-content/uploads/typehub/custom/vjxfvzcd.

El cuentagotas normalmente se llama .sp3ctra_XO.phpy tiene un hash MD5 de 3708363c5b7bf582f8477b1c82c8cbf8.

Tenga en cuenta el punto al principio, ya que indica un archivo oculto, que es necesario para explotar la vulnerabilidad, ya que aprovecha una condición de carrera.

Este archivo es detectado por el escáner de Wordfence.

Fuente: https://www.wordfence.com/blog/2022/05/millions-of-attacks-target-tatsu-builder-plugin/