Los investigadores de la firma de seguridad de identidad CyberArk compartieron esta semana información técnica sobre una nueva vulnerabilidad en RDP en Windows, para la cual Microsoft tuvo que lanzar dos rondas de parches.

El problema, rastreado como CVE-2022-21893, se solucionó inicialmente el martes de parches de enero de 2022, pero un análisis de la solución reveló que no se había parcheado un nuevo vector de ataque. El martes de parches de abril de 2022, Microsoft resolvió el error como CVE-2022-24533.

CVE-2022-21893, es una vulnerabilidad de los servicios de escritorio remoto de Windows que podría permitir que un usuario sin privilegios acceda a una máquina a través de RDP para acceder al sistema de archivos de las máquinas cliente de otros usuarios conectados.

El problema también permitiría al atacante ver y modificar los datos de otros usuarios conectados, incluidos los contenidos del portapapeles, los archivos transferidos y los PIN de tarjetas inteligentes. Un atacante también podría hacerse pasar por otros usuarios que iniciaron sesión en la máquina y obtener acceso a los dispositivos redirigidos de la víctima, incluidos dispositivos USB, discos duros y más.

“Esto podría generar problemas de privacidad de datos, movimiento lateral y escalamiento de privilegios”, señala CyberArk.

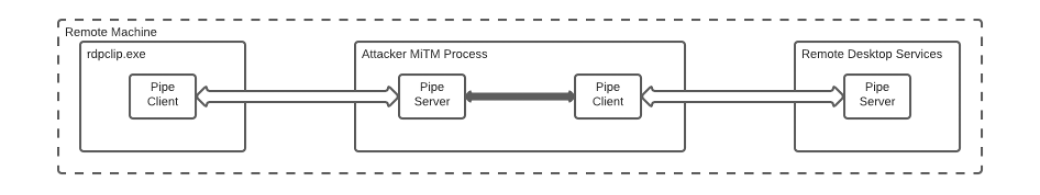

Según los investigadores, la vulnerabilidad existe porque los permisos de canalización con nombre se manejan incorrectamente en los Servicios de escritorio remoto, lo que permite que un usuario con privilegios normales “tome el control de los canales virtuales RDP en otras sesiones conectadas”.

“La canalización con nombre se creó de tal manera que permitía a todos los usuarios del sistema crear instancias de servidor de canalización con nombre adicionales con el mismo nombre”, explica CyberArk.

El parche inicial cambiaba los permisos de canalización, lo que impidió que los usuarios estándar crearan servidores de canalización con nombre. Sin embargo, no abordaba el riesgo asociado con la creación del primer servidor de canalización, cuando el usuario puede establecer permisos para instancias posteriores.

Después del parche de abril de 2022, se genera un nuevo GUID para las nuevas canalizaciones, lo que evita que los atacantes predigan el siguiente nombre de canalización, y el servidor de canalización se crea con el nuevo nombre único. Además, Microsoft introdujo un control adicional para comparar el ID del proceso actual con el ID del proceso del servidor de canalización con nombre.

Con estos cambios, los riesgos de esta vulnerabilidad se han abordado adecuadamente y la vulnerabilidad queda finalmente parcheada completamente.

Fuente: https://blog.segu-info.com.ar/2022/06/dos-actualizaciones-de-ms-para-la-misma.html