Los administradores, los proveedores de alojamiento y el equipo francés de respuesta a emergencias informáticas (CERT-FR)están advirtiendo que los atacantes están atacando activamente servidores VMware ESXi sin parches contra una vulnerabilidad de ejecución remota de código (RCE) de dos años de antigüedad y luego instalan un ransomware.

Identificada como CVE-2021-21974, la falla de seguridad es causada por un problema de desbordamiento de pila en el servicio OpenSLP (puerto 427) que puede ser explotado por actores de amenazas no autenticados en ataques de baja complejidad.

“Las campañas parecen estar explotando la vulnerabilidad CVE-2021-21974, para la cual hay un parche disponible desde el 23 de febrero de 2021”, dijo CERT-FR.“Los sistemas objetivo actualmente serían los hipervisores ESXi en la versión 6.x y anteriores a la 6.7”.

Para bloquear los ataques entrantes, los administradores deben deshabilitar el servicio vulnerable del Service Location Protocol (SLP) en los hipervisores ESXi que aún no se han actualizado.

CERT-FR recomienda encarecidamente aplicar el parche lo antes posible, pero agrega que los sistemas que no se hayan parcheado también deben escanearse para buscar signos de compromiso.

CVE-2021-21974 afecta a los siguientes sistemas:

- Versiones de ESXi 7.x anteriores a ESXi70U1c-17325551

- Versiones de ESXi 6.7.x anteriores a ESXi670-202102401-SG

- Versiones de ESXi 6.5.x anteriores a ESXi650-202102101-SG

El proveedor de nube francés OVHcloud también ha publicado hoy un informe que vincula esta ola masiva de ataques dirigidos a servidores VMware ESXi con la operación de ransomware Nevada. “Según los expertos, estos ataques podrían estar relacionados con el ransomware Nevada y están utilizando CVE-2021-21974 como vector de compromiso. La investigación aún está en curso para confirmar esas suposiciones”, dijo el CISO de OVHcloud, Julien Levrard “El ataque está dirigido principalmente a servidores ESXi en una versión anterior a 7.0 U3i, aparentemente a través del puerto OpenSLP (427)”.

Al menos 120 servidores VMware ESXi en todo el mundo ya se han visto comprometidos en esta campaña de ransomware, según una búsqueda de Shodan.

Nuevo ransomware ESXiArgs

Sin embargo, a partir de las notas de rescate vistas en este ataque, no parecen estar relacionadas con Nevada Ransomware y parecen ser de una nueva familia de ransomware.

Desde hace aproximadamente cuatro horas, las víctimas afectadas por esta campaña también han comenzado a denunciar los ataques en el foro de BleepingComputer, solicitando ayuda y más información sobre cómo recuperar sus datos.

El ransomware cifra los archivos con las extensiones .vmxf, .vmx, .vmdk, .vmsd y .nvram en servidores ESXi comprometidos y crea un archivo .args para cada documento cifrado con metadatos (probablemente necesarios para el descifrado).

Si bien los actores de amenazas detrás de este ataque afirman haber robado datos, una víctima informó en los foros de BleepingComputer que ese no fue el caso en su incidente. “Nuestra investigación ha determinado que los datos no han sido infiltrados. En nuestro caso, la máquina atacada tenía más de 500 GB de datos, pero el uso diario típico de solo 2 Mbps. Revisamos las estadísticas de tráfico de los últimos 90 días y no encontramos evidencia de datos salientes. transferencia”, dijo el administrador.

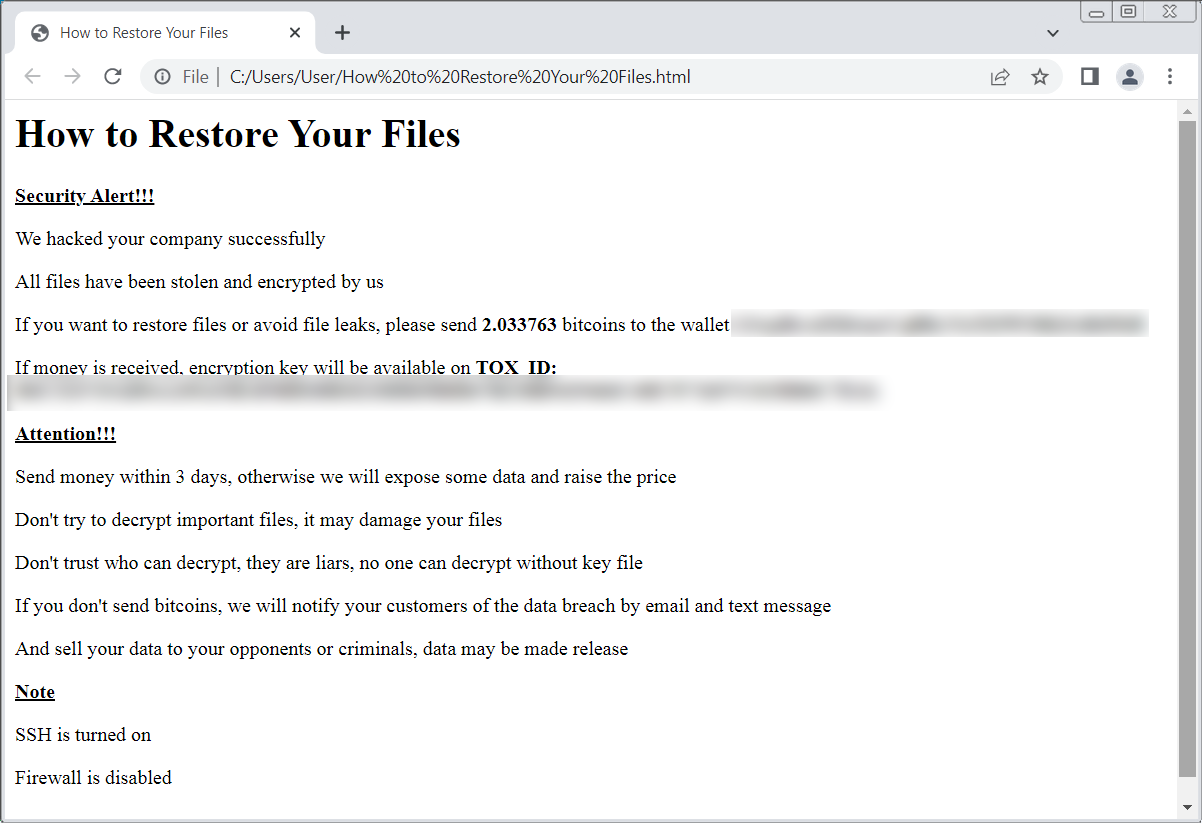

Las víctimas también han encontrado notas de rescate denominadas “ransom.html” y “How to Restore Your Files.html” en los sistemas bloqueados. Otros dijeron que sus notas son archivos de texto sin formato.

Michael Gillespie de ID Ransomware actualmente está rastreando el ransomware bajo el nombre ‘ESXiArgs’, pero le dijo a BleepingComputer que hasta que podamos encontrar una muestra, no hay forma de determinar si tiene alguna debilidad en el cifrado.

BleepingComputer tiene un tema de soporte dedicado donde las personas informan sus experiencias con este ataque.

Esta es una historia en desarrollo y se actualizará con nueva información a medida que esté disponible.

Fuente: https://blog.segu-info.com.ar/2023/02/esxiargs-nuevo-ransomware-cifra-vmware.html