Los investigadores de seguridad cibernética han descubierto una falla de seguridad fundamental en el diseño del estándar de protocolo WiFi IEEE 802.11, que permite a los atacantes engañar a los puntos de acceso para filtrar marcos de red en forma de texto sin formato.

Las tramas WiFi son contenedores de datos que constan de un encabezado, una carga útil de datos y un tráiler, que incluyen información como la dirección MAC de origen y destino, y los datos de control y administración.

Estas tramas se ordenan en colas y se transmiten de forma controlada para evitar colisiones y maximizar el rendimiento del intercambio de datos al monitorear los estados ocupado/inactivo de los puntos de recepción.

Los investigadores descubrieron que las tramas en cola/en búfer no están adecuadamente protegidas de los adversarios, que pueden manipular la transmisión de datos, la suplantación de identidad del cliente, la redirección de tramas y la captura.

“Nuestros ataques tienen un impacto generalizado ya que afectan a varios dispositivos y sistemas operativos (Linux, FreeBSD, iOS y Android) y porque pueden ser utilizados para secuestrar conexiones TCP o interceptar tráfico web y de clientes”, se lee en el documento técnico publicado ayer por Domien Schepers y Aanjhan Ranganathan de la Universidad Northeastern, y Mathy Vanhoef de imec-DistriNet, KU Leuven.

Defecto de ahorro de energía

El estándar IEEE 802.11 incluye mecanismos de ahorro de energía que permiten que los dispositivos WiFi conserven energía al almacenar en búfer o poner en cola tramas destinadas a dispositivos inactivos.

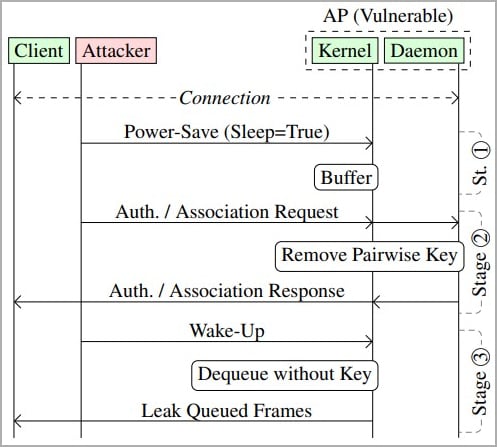

Cuando una estación cliente (dispositivo receptor) entra en modo de suspensión, envía una trama al punto de acceso con un encabezado que contiene el bit de ahorro de energía, por lo que todas las tramas destinadas a ella se ponen en cola.

Sin embargo, el estándar no proporciona una guía explícita sobre la gestión de la seguridad de estos marcos en cola y no establece limitaciones como cuánto tiempo pueden permanecer los marcos en este estado.

Una vez que la estación del cliente se activa, el punto de acceso saca de la cola las tramas almacenadas en el búfer, aplica el cifrado y las transmite al destino.

Un atacante puede falsificar la dirección MAC de un dispositivo en la red y enviar tramas de ahorro de energía a los puntos de acceso, obligándolos a comenzar a poner en cola las tramas destinadas al objetivo. Luego, el atacante transmite un marco de activación para recuperar la pila de marcos.

Las tramas transmitidas generalmente se encriptan usando la clave de encriptación de dirección de grupo, compartida entre todos los dispositivos en la red WiFi, o una clave de encriptación por pares, que es única para cada dispositivo y se usa para encriptar las tramas intercambiadas entre dos dispositivos.

Sin embargo, el atacante puede cambiar el contexto de seguridad de los marcos enviando marcos de autenticación y asociación al punto de acceso, obligándolo así a transmitir los marcos en forma de texto sin formato o encriptarlos con una clave proporcionada por el atacante.

Diagrama de ataque (papers.mathyvanhoef.com)

Este ataque es posible utilizando herramientas personalizadas creadas por los investigadores llamadas MacStealer , que pueden probar las redes WiFi para eludir el aislamiento del cliente e interceptar el tráfico destinado a otros clientes en la capa MAC.

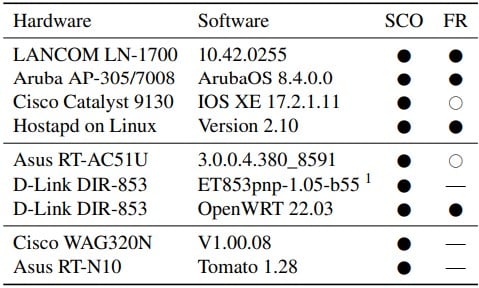

Los investigadores informan que se sabe que los modelos de dispositivos de red de Lancom, Aruba, Cisco, Asus y D-Link se ven afectados por estos ataques, con la lista completa a continuación.

Dispositivos probados encontrados vulnerables (papers.mathyvanhoef.com)

Los investigadores advierten que estos ataques podrían usarse para inyectar contenido malicioso, como JavaScript, en paquetes TCP.

“Un adversario puede usar su propio servidor conectado a Internet para inyectar datos en esta conexión TCP al inyectar paquetes TCP fuera de ruta con una dirección IP de remitente falsificada”, advierten los investigadores.

“Esto puede, por ejemplo, abusarse para enviar código JavaScript malicioso a la víctima en conexiones HTTP de texto sin formato con el objetivo de explotar vulnerabilidades en el navegador del cliente”.

Si bien este ataque también podría usarse para espiar el tráfico, dado que la mayoría del tráfico web está encriptado mediante TLS, el impacto sería limitado.

Los detalles técnicos y la investigación están disponibles en el documento USENIX Security 2023 , que se presentará en la próxima conferencia BlackHat Asia el 12 de mayo de 2023.

Cisco reconoce falla

El primer proveedor en reconocer el impacto de la falla del protocolo WiFi es Cisco, admitiendo que los ataques descritos en el documento pueden tener éxito contra los productos Cisco Wireless Access Point y los productos Cisco Meraki con capacidades inalámbricas.

Sin embargo, Cisco cree que es poco probable que las tramas recuperadas pongan en peligro la seguridad general de una red debidamente protegida.

“Este ataque es visto como un ataque oportunista, y la información obtenida por el atacante tendría un valor mínimo en una red configurada de forma segura”. -Cisco.

Aún así, la firma recomienda aplicar medidas de mitigación como el uso de mecanismos de aplicación de políticas a través de un sistema como Cisco Identity Services Engine (ISE), que puede restringir el acceso a la red mediante la implementación de tecnologías Cisco TrustSec o Software Defined Access (SDA).

“Cisco también recomienda implementar la seguridad de la capa de transporte para cifrar los datos en tránsito siempre que sea posible, ya que el atacante inutilizaría los datos adquiridos”, se lee en el aviso de seguridad de Cisco .

Actualmente, no hay casos conocidos de uso malicioso de la falla descubierta por los investigadores.

Fuente: https://www.bleepingcomputer.com/news/security/wifi-protocol-flaw-allows-attackers-to-hijack-network-traffic/?s=09