En 2023, los actores del ransomware intensificaron sus operaciones, apuntando a instituciones de alto perfil e infraestructura crítica, incluidos hospitales, escuelas y agencias gubernamentales. Se llevaron a cabo importantes ataques de ransomware a la cadena de suministro aprovechando el omnipresente software de transferencia de archivos MOVEit, lo que afectó a empresas que van desde la BBC hasta British Airways.

Según el informe de Chainalysis, en 2023, el panorama del ransomware experimentó una importante escalada en la frecuencia, el alcance y el volumen de los ataques.

Como resultado de estos y otros ataques, las bandas de ransomware alcanzaron un hito sin precedentes, superando los mil millones de dólares en pagos extorsionados en criptomonedas a las víctimas.

2023: un año decisivo para el ransomware

Los pagos de ransomware en 2023 superaron la marca de los mil millones de dólares, la cifra más alta jamás observada. Aunque en 2022 se produjo una disminución en el volumen de pagos de ransomware, la línea de tendencia general de 2019 a 2023 indica que el ransomware es un problema en aumento.

Se debe tener en cuenta que esta cifra no refleja el impacto económico de la pérdida de productividad y los costos de reparación asociados con los ataques. Esto es evidente en casos como el audaz ataque de ALPHV-BlackCat y Scattered Spider a los complejos turísticos de MGM. Si bien MGM no pagó el rescate, estima que los daños le costaron a la empresa más de 110 millones de dólares.

El panorama del ransomware no sólo es prolífico sino que se expande continuamente, lo que dificulta monitorear cada incidente o rastrear todos los pagos de rescate realizados en criptomonedas. Es importante reconocer que nuestras cifras son estimaciones conservadoras y que probablemente aumentarán a medida que se descubran nuevas direcciones de ransomware con el tiempo. Por ejemplo, el informe inicial para 2022 sobre delitos del año pasado mostró 457 millones de dólares en rescates, pero desde entonces esta cifra se ha revisado al alza en un 24,1%.

Los ataques de ransomware fueron llevados a cabo por una variedad de actores, desde grandes sindicatos hasta grupos e individuos más pequeños, y los expertos dicen que su número está aumentando. Allan Liska, analista de inteligencia de amenazas de la empresa de ciberseguridad Recorded Future, señala: “Un aspecto importante que estamos viendo es el crecimiento astronómico en el número de actores de amenazas que llevan a cabo ataques de ransomware”. Recorded Future informó 538 nuevas variantes de ransomware en 2023, lo que apunta al surgimiento de nuevos grupos independientes.

Podemos ver algo de esa variedad en el gráfico a continuación, que muestra las cepas de ransomware más activas por trimestre desde principios de 2022 hasta 2023.

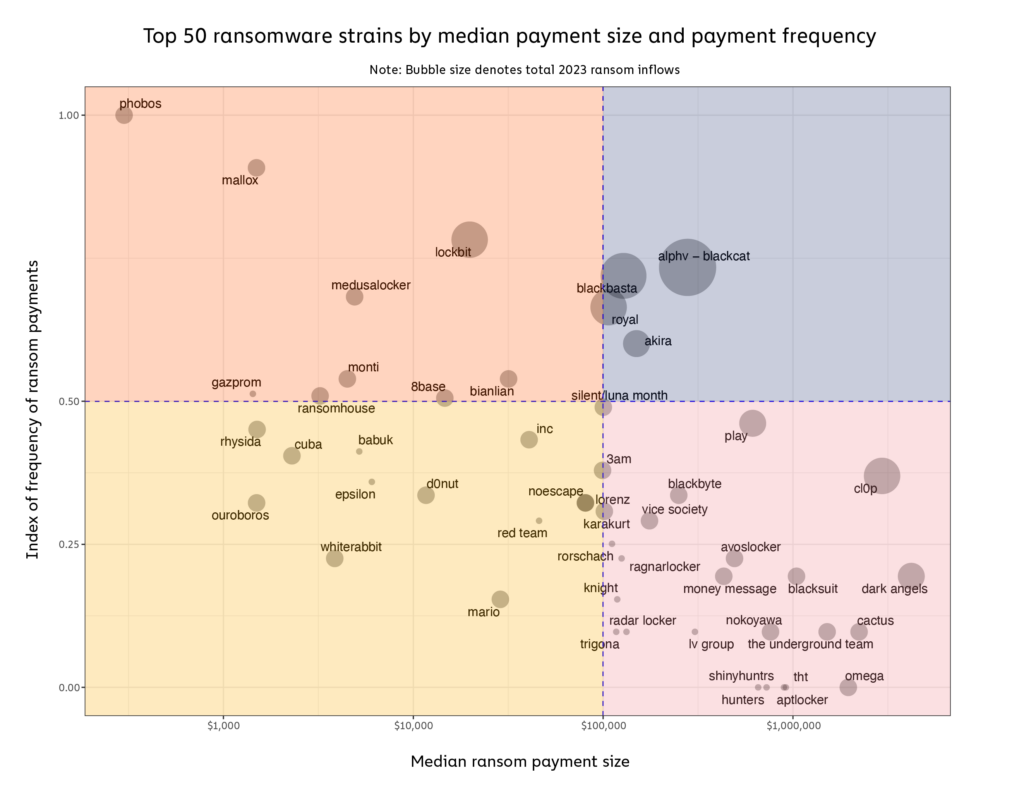

También podemos ver diferencias significativas en las estrategias de victimización de las principales cepas de ransomware, que representa el tamaño medio del rescate de cada cepa versus su frecuencia de ataques. El gráfico también ilustra numerosos nuevos participantes y filiales en 2023, que sabemos que a menudo reutilizan el código de las cepas existentes. Esto sugiere un número cada vez mayor de nuevos actores, atraídos por el potencial de obtener altas ganancias y menores barreras de entrada.

Investigadores explican que grupos como Clop están apostando a una estrategia de “caza mayor”. Realizan menos ataques, pero recaudan cada vez más. Una proporción cada vez mayor de todo el volumen de pagos de ransomware se compone de rescates de 1 millón de dólares o más.

El ransomware, junto con los pagos en actividades ilegales en la Darknet, fueron las dos formas de criptodelito que registraron un pico en los ingresos durante 2023. Chainalysis destaca que este salto demuestra que los actores maliciosos se están adaptando poco a poco a las mejoras en ciberseguridad de las organizaciones.

El reporte también destaca el auge de otra metodología: el ransomware como servicio (RaaS). Esta estrategia es ejecutada por personas externas, conocidas como afiliados, que pueden acceder al malware para llevar a cabo distintos ataques. Como contraprestación, pagan una parte de las ganancias del rescate a los operadores principales del software malicioso.

Es el caso de Phobos, por ejemplo, que además simplifica el proceso para que los delincuentes informáticos con menos habilidad técnica puedan secuestrar datos. “A pesar de apuntar a entidades más pequeñas y exigir rescates más bajos, el modelo RaaS es un multiplicador de fuerza, lo que permite a la cepa llevar a cabo una gran cantidad de estos ataques más pequeños”, destaca el informe.

Mientras el ransomware y los delitos de la Darknet aumentan, la recaudación relacionada con estafas y ataques de criptomonedas cayó durante el año pasado. Según se informó a comienzos de este año, se enviaron al menos 24.200 millones de dólares en criptomonedas a organizaciones ilícitas en 2023. En su mayoría, asociadas a entidades o países sancionados por Estados Unidos, acusados de financiar el terrorismo y lavar dinero.

El informe completo se puede descargar desde “Ransomware Payments Exceed $1 Billion in 2023, Hitting Record High After 2022 Decline”

Fuente: Segu-Info