Ciertas instancias de malware pueden residir en correos electrónicos aparentemente inofensivos, particularmente en los archivos PDF adjuntos que los acompañan. La tendencia posterior observada en los últimos tres meses se refiere a la prevalencia de malware distribuido a través de vectores ejecutables no portátiles (no PE).

¿Por qué PDF?

Al implementar medidas de bloqueo de macro para los archivos de Office entregados por Internet, los actores de amenazas se vieron obligados a idear métodos alternativos para la distribución de malware por correo electrónico.

La compleja estructura de los archivos PDF los hace susceptibles a la explotación, lo que plantea importantes desafíos a la hora de detectar contenido malicioso en su interior. Como formato de archivo comúnmente empleado y distribuido a través de archivos adjuntos, los PDF representan una vía atractiva para que los atacantes engañen a los usuarios haciéndoles creer que son benignos.

Al explotar esta confianza, los atacantes pueden crear fácilmente malware basado en PDF, que a menudo contiene cargas útiles alojadas en sitios web maliciosos. Tras la interacción del usuario, como hacer clic en un enlace, estos archivos PDF descargan el payload dañino.

Cadena de infección

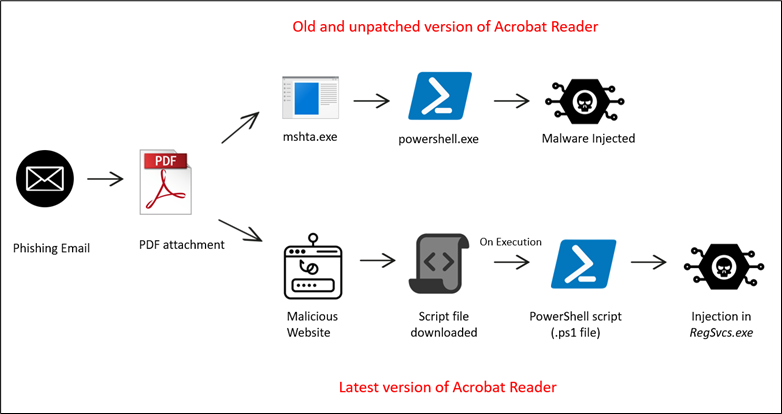

Esta cadena de infección emergente que involucra, entre otros, al Agente Tesla, se inicia a partir de un correo electrónico que contiene un archivo PDF adjunto, que posteriormente facilita la difusión de la carga útil final.

En la versión desactualizada y sin parches de Acrobat Reader, los archivos PDF ejecutan directamente JavaScript incrustado usando MSHTA, iniciando posteriormente PowerShell, lo que facilita la inyección de procesos. Por el contrario, en la última versión de Acrobat Reader, los archivos PDF no pueden ejecutar JavaScript directamente. En lugar de ello, redireccionan a un sitio web malicioso, desde donde se descarga el script. El proceso posterior sigue siendo coherente con el caso anterior.

Al examinar la estructura interna del PDF, se descubrió que dentro de uno de los siete objetos, se identificaron algunos datos hexadecimales y una URL incrustada. Los atacantes utilizan las URL de Bitly para ocultar enlaces maliciosos, lo que los hace más difíciles de detectar.

Esto es especialmente útil en esquemas de phishing en los que engañan a los usuarios para que revelen información confidencial. Los enlaces dinámicos de Bitly permiten a los atacantes cambiar de destino, mejorando su capacidad para evadir la detección. Además, los atacantes aprovechan la confianza asociada a Bitly para mejorar el éxito de sus tácticas de ingeniería social.

Fuente: Segu-Info