La operación de ransomware SEXi, conocida por apuntar a servidores VMware ESXi, ha cambiado su nombre a APT INC y se ha dirigido a numerosas organizaciones en ataques recientes.

Los actores de amenazas comenzaron a atacar organizaciones en febrero de 2024 utilizando el cifrado filtrado del ransomware Babuk para apuntar a servidores VMware ESXi y el cifrado filtrado de LockBit 3 que apunta a Windows.

Los ciberdelincuentes pronto atrajeron la atención de los medios por un ataque masivo a IxMetro Powerhost, un proveedor de hosting chileno cuyos servidores VMware ESXi fueron cifrados en el ataque.

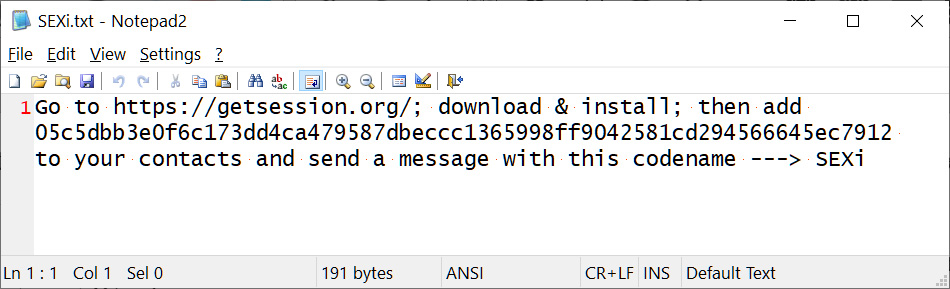

La operación de ransomware recibió el nombre SEXi según el nombre de la nota de rescate SEXi.txt y la extensión .SEXi en los nombres de los archivos cifrados.

El investigador de ciberseguridad Will Thomas encontró más tarde otras variantes que usan los nombres SOCOTRA, FORMOSA y LIMPOPO.

Si bien la operación de ransomware utiliza cifradores de Linux y Windows, es conocida por apuntar a servidores VMware ESXi.

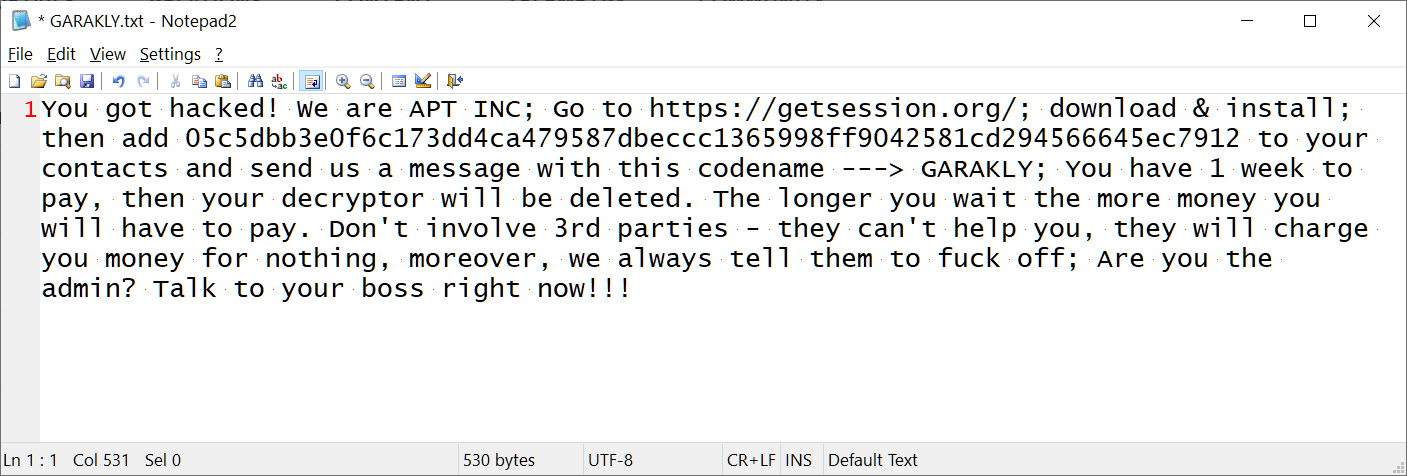

Desde junio, la operación de ransomware pasó a llamarse APT INC, y el investigador de ciberseguridad Rivitna le dijo a BleepingComputer que continúan usando los cifrados Babuk y LockBit 3. Durante las últimas dos semanas, numerosas víctimas de APT INC se comunicaron con BleepingComputer o publicaron experiencias en el foro.

Los actores de amenazas obtienen acceso a los servidores VMware ESXi y cifran archivos relacionados con las máquinas virtuales, como discos virtuales, almacenamiento e imágenes de respaldo. Los demás archivos del sistema operativo no están cifrados.

A cada víctima se le asigna un nombre aleatorio que no esté afiliado a la empresa. Este nombre se utiliza para los nombres de las notas de rescate y la extensión del archivo cifrado. Estas notas de rescate contienen información sobre cómo contactar a los actores de amenazas utilizando la aplicación de mensajería cifrada Session. Tenga en cuenta que la dirección de sesión (por ejemplo, 05c5dbb3e0f6c173dd4ca479587dbeccc1365998ff9042581cd294566645ec7912) es la misma que se usa en las notas de rescate de SEXi.

Las demandas de rescate varían entre decenas de miles y millones, y el director ejecutivo de IxMetro Powerhost declaró públicamente que los actores de amenazas exigieron dos bitcoins por cada cliente cifrado.

Desafortunadamente, los cifradores Babuk y LockBit 3 son seguros y no tienen debilidades conocidas, por lo que no existe una forma gratuita de recuperar archivos. Los cifradores Babuk y LockBit 3 filtrados se han utilizado para impulsar nuevas operaciones de ransomware, incluido APT INC. Los cifradores Babuk filtrados se han adoptado ampliamente, ya que incluyen un cifrado dirigido a servidores VMware ESXi, que se utiliza mucho en la empresa.

Fuente: Segu Info