Compartimos con Uds. algunos ejemplos actuales de correos que llevan adjuntos y que buscan infectar con malware, y a su vez las estrategias que utilizan los cibercriminales para convencernos.

Recopilamos algunos ejemplos de correos maliciosos con malware que circularon durante 2023 en América Latina para repasar qué técnicas están utilizando los cibercriminales para engañar a las personas, qué tipo de archivos adjuntos utilizan y qué tipo de malware estuvieron propagando.

En la mayoría de los ejemplos de correos que descargan malware utilizaron exploits que aprovechan vulnerabilidades conocidas en torno a Microsoft Office. Estos exploits vienen dentro de documentos Word o Excel, aunque también hemos observado archivos ZIP comprimidos que contienen archivos que desencadenan el proceso de infección.

En estos correos que recopilamos el malware más distribuido fueron troyanos de acceso remoto, más conocidos como RAT, como Agent Tesla, AsyncRAT o njRAT. Pero no es el único tipo de malware que utiliza el correo como método de distribución.

Por otra parte, en muchas campañas observamos que utilizaron la técnica de email spoofing para hacer creer que los correos eran enviados por empresas legítimas.

El correo sigue siendo efectivo para los cibercriminales

Una de las formas en que los cibercriminales lanzan sus ataques es mediante correos con adjuntos maliciosos. Si bien los engaños a través del correo no son ninguna novedad, continúa siendo una de las formas más comunes en que los cibercriminales distribuyen malware con el objetivo de infectar equipos. A través de estos correos se hacen pasar por marcas u organizaciones de confianza para hacer creer que se trata de una comunicación legítima y el objetivo es que las personas abran un documento o hagan clic en un enlace malicioso.

Estos mensajes pueden suplantar la identidad de tu banco, un organismo estatal o una empresa o marca reconocida. Suelen tener un tono de urgencia: corroborar datos para un supuesto envío por correo, aprovechar una oferta por tiempo limitado, y un sinfín de otros pretextos para hacerte caer en la trampa.

Spoofing de correo electrónico

En el spoofing, los delincuentes falsifican la dirección de correo del remitente para que parezca que el mensaje viene de un banco, una empresa reconocida, un organismo de gobierno o incluso un compañero de trabajo.

En los ejemplos recabados se puede observar cómo los ciberdelincuentes suplantan la identidad de personas reales que trabajan o trabajaron en las empresas que se menciona en el dominio del correo. Todo esto hace más creíble el engaño e inducen al error del usuario desprevenido.

Como el correo parece verdadero, las personas se confían y son más propensas a hacer clic en enlaces maliciosos o descargar archivos adjuntos infectados con malware.

Ejemplos de correos con malware detectados en Latinoamérica

A continuación, te presentamos algunos ejemplos de cómo operan estos engaños en base a qué vulnerabilidades explotan para instalar malware en los equipos de la víctima:

Ejemplo de correo con malware #1

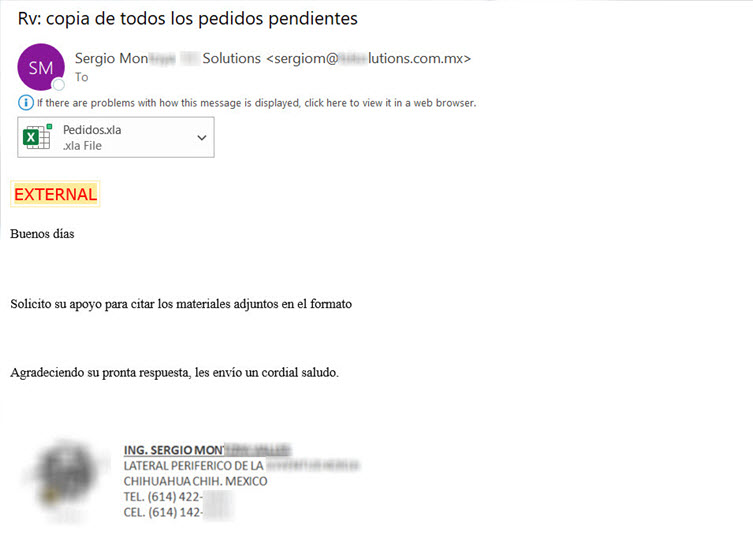

En este caso, vemos un correo que suplanta la identidad de una empresa de México y se vale de la técnica del email spoofing. El correo simula ser reenviado (Re:) y contiene un archivo adjunto con el nombre “Orden de Compra.xla”, que a simple vista parece una hoja de cálculo en Excel, el cual hace referencia a una supuesta orden de compra.

El análisis del archivo adjunto arrojó que contiene código que ejecuta un exploit que aprovecha la vulnerabilidad CVE-2017-1182 y de esa manera luego descarga en el equipo de la víctima Agent Tesla o algún otro troyano de acceso remoto.

Esta vulnerabilidad en office descubierta en 2017 es, junto con CVE-2012-0143, una de las más explotadas durante 2023, según la Telemetría de ESET.

Ejemplo de correo con malware #2 y #3

En estos dos ejemplos se puede apreciar el mismo modo de operación que en el ejemplo #1: un correo bien redactado cuyo dominio parece real porque suplanta la identidad de una empresa existente.

Además, en ambos casos contiene un archivo adjunto con el nombre “Pedidos.xls” que simula ser un parte de un proceso de compraventa y utilizan el mismo asunto que simula ser correo reenviado “Re: Copia de todos los pedidos pendientes”.

El análisis del Excel adjunto reveló que al abrir el documento se activa el proceso de explotación de la vulnerabilidad CVE-2017-0199, también en Microsoft Office, mediante el cual descargará el malware final.

Ejemplo de correo con malware #4 y #5

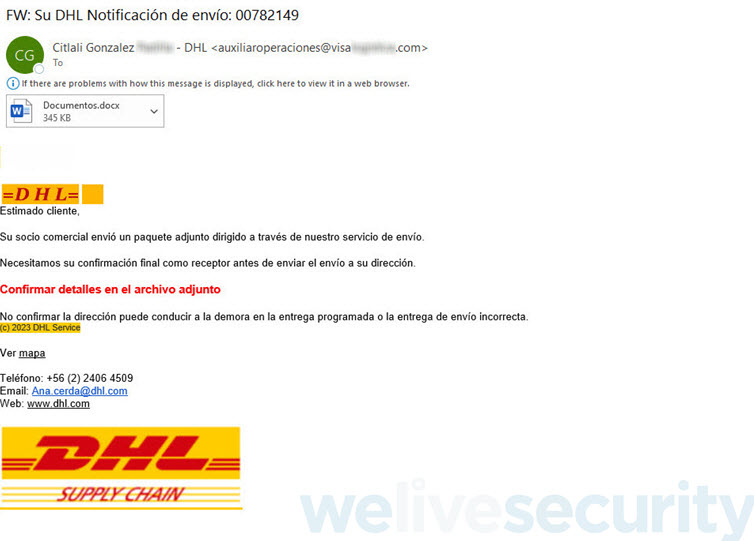

Estos dos ejemplos son correos en los que se suplanta la identidad de la empresa de mensajería DHL, pero utilizando dominios de correos de empresas que si bien son reales, no son de DHL.

Como podemos apreciar, uno de los adjuntos es un documento Word mientras que el otro ejemplo también es un archivo Excel. En ambos casos, los archivos adjuntos contienen código malicioso que ejecuta un exploit para la vulnerabilidad CVE-2017-0199 que en segunda instancia intenta descargar malware en el equipo de la víctima. En los dos correos podemos ver también que el asunto del correo muestra la intención de hacer creer que se trata de un supuesto envío en camino.

Es interesante remarcar que si bien son correos que comienzan con un saludo genérico, los mismos están bien redactados e incluyen en algunos casos el nombre de personas que trabajaron en la empresa que se menciona.

Conclusión

Como se han visto, estas campañas e intentos de engaño, están muy presentes en la región latinoamericana. La evolución de las amenazas y sus formas de cambiar para hacerlos más creíbles, hacen muy necesario que siempre estés alerta y desconfíes de correos y otras formas de comunicación que no hayas solicitado.

Nunca descargar archivos adjuntos, sin antes verificar la autenticidad del remitente, que como vimos pueden ser hasta de una dirección que a primera vista parece legítima.

Por supuesto, no hay que olvidar que en estos tipos de engaños, con el fin de infectar con malware o para robar tu información, también pueden hacer llegar un link apócrifo que te llevará a una página que simulará ser legítima. Ten especial cuidado en hacer clic en enlaces sospechosos.

A nivel de las organizaciones y empresas es crucial el fortalecimiento de las políticas de seguridad y la capacitación del personal en mejores prácticas de seguridad informática.

Mantener los sistemas actualizados y contar con una solución de seguridad adecuada es fundamental para minimizar los riesgos.

FuenteWelivesecurity