La empresa de ciberseguridad CrowdStrike, ahora advierte que los actores de amenazas están explotando la situación para distribuir Remcos RAT a sus clientes en América Latina con el pretexto de proporcionar una revisión.

Las cadenas de ataque implican la distribución de un archivo ZIP llamado crowdstrike-hotfix.zip, una versión del downloader de HijackLoader que, a su vez, descarga y lanza la carga útil de Remcos RAT.

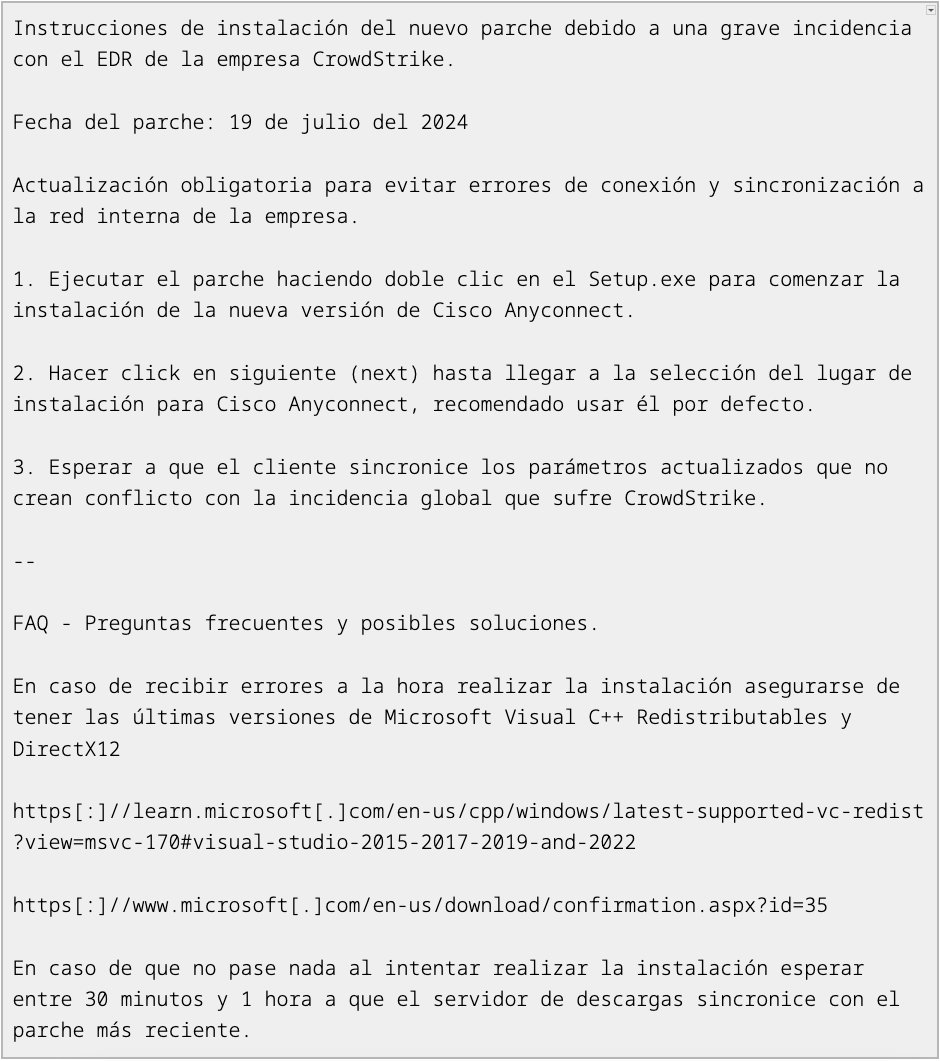

Específicamente, el archivo de almacenamiento también incluye un archivo de texto (“instrucciones.txt”) con instrucciones en español que insta a los objetivos a ejecutar un archivo ejecutable (“setup.exe”) para recuperarse del problema.

“En particular, los nombres de archivos en español y las instrucciones dentro del archivo ZIP indican que esta campaña probablemente esté dirigida a clientes de CrowdStrike con sede en América Latina (LATAM)”, dijo la compañía, atribuyendo la campaña a un presunto grupo de delitos electrónicos.

Además, SANS compartió una publicación sobre un dominio falso llamado “crowdstrikeclaim[.]com”, ofreciendo un formulario para que las organizaciones afectadas soliciten una revisión gratuita de su reclamo. El formulario solicita información detallada, incluido el número de teléfono, nombre, apellido y dirección de correo electrónico. El envío de estos datos personales y organizacionales podría resultar en robo de identidad o acceso no autorizado a cuentas. Y, John Hammond, compartió otro un dominio llamado “crowdstrikebluescreen[.]com”, que ofrece servicios a las organizaciones afectadas.

AnyRun, quien también tuiteó sobre la misma campaña, dijo que la revisión falsa entrega HijackLoader, que luego coloca la herramienta de acceso remoto Remcos en el sistema infectado.

El viernes, CrowdStrike reconoció que una actualización rutinaria de la configuración del sensor enviada a su plataforma Falcon para dispositivos Windows el 19 de julio a las 04:09 UTC desencadenó inadvertidamente un error lógico que resultó en una pantalla azul de la muerte (BSoD), que dejó numerosos sistemas inoperables y envió empresas en picada. El evento afectó a los clientes que ejecutaban el sensor Falcon para Windows versión 7.11 y superior, que estaban en línea entre las 04:09 y las 05:27 UTC.

Los actores maliciosos no han perdido el tiempo aprovechando el caos creado por el evento para crear dominios de typosquatting que se hacen pasar por CrowdStrike y anunciar servicios a las empresas afectadas por el problema a cambio de un pago en criptomonedas.

Se recomienda a los clientes afectados que “se aseguren de comunicarse con los representantes de CrowdStrike a través de canales oficiales y cumplan con la orientación técnica que los equipos de soporte de CrowdStrike han brindado”.

Microsoft, que ha estado colaborando con CrowdStrike en esfuerzos de remediación, dijo que la crisis digital paralizó 8,5 millones de dispositivos Windows en todo el mundo, o menos del uno por ciento de todas las máquinas con Windows.

Este acontecimiento, que una vez más ha puesto de relieve los riesgos asociados con la dependencia de cadenas de suministro monoculturales, marca la primera vez que se hace público oficialmente el verdadero impacto y escala de lo que probablemente será el evento cibernético más disruptivo de la historia. Los dispositivos Mac y Linux no se vieron afectados por la interrupción.

“Este incidente demuestra la naturaleza interconectada de nuestro amplio ecosistema: proveedores globales de nube, plataformas de software, proveedores de seguridad y otros proveedores de software, y clientes”, dijo el gigante tecnológico.“También es un recordatorio de lo importante que es para todos nosotros en el ecosistema tecnológico priorizar el funcionamiento con una implementación segura y recuperación ante desastres utilizando los mecanismos que existen”.

Fuente: Segu Info