Una nueva variante de la botnet Satori ha llegado y está afectando a las plataformas de minería Claymore. Su función es reemplazar las credenciales del propietario del dispositivo, con las del atacante. Esto afecta a Ethereum, que como sabemos es una de las criptodivisas más conocidas. De hecho es la segunda que más capitalización tiene hoy en día. Una vez más el mundo de las criptomonedas en el ojo de los ciberdelincuentes.

Botnet Satori

La botnet Satori apareció a principios de diciembre de 2017 y era una versión muy modificada del malware Mirai IoT DDoS. No usó ataques de fuerza bruta para entrar en dispositivos usando credenciales débiles y predeterminadas, como el Mirai original. Pero sí usó el código de exploit para hacerse cargo de los dispositivos que se ejecutan con credenciales fuertes, pero usando un firmware anterior.

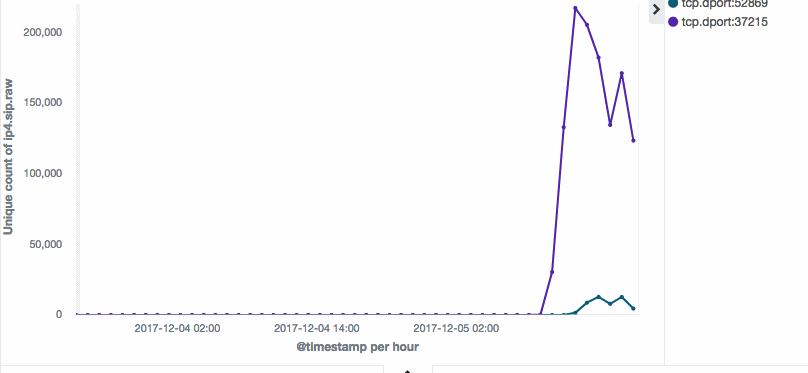

La botnet escaneó los puertos 52869 (vulnerabilidad CVE-2014-8361 en dispositivos basados en Realtek SDK) y 37215 (CVE-2017-17215 zero-day en los routers Huawei).

Utilizando solo estos dos exploits, Satori acumuló entre 500.000 y 700.00 bots. Al ver el peligro inmediato, los grupos de seguridad de Internet reaccionaron y bajaron los servidores de C&C originales de Satori a mediados de diciembre, dos semanas después de su aparición.

Ahora, casi tres semanas después de que la botnet quedara silenciada, los investigadores de Netlab han descubierto una nueva variante de Satori [1, 2, 3, 4].

Nuevo exploit

Esta nueva versión mantiene los viejos exploits, pero también agrega otro nuevo. El tercer exploit fue una sorpresa total para los investigadores porque no tenía como objetivo IoT ni dispositivos de red, como las cargas útiles anteriores de Satori.

En su lugar, Satori escaneó en busca del puerto 3333 e implementó un código de explotación específico para el software de minería de criptomonedas Claymore.

Netlab no ha publicado detalles sobre el código de explotación para evitar nuevos abusos, pero ha indicado que Satori se enfoca en una vulnerabilidad que afecta la interfaz de administración del software de minería Claymore que permite a los atacantes interactuar con el dispositivo sin necesidad de autenticarse.

Minería de Claymore

El atacante interrumpe y cambia la configuración minera de Claymore a una de las suyas que mina Ethereum, una de las criptomonedas que más ha crecido en las últimas semanas.

Como sabemos, en los últimos tiempos han surgido muchos ataques relacionados con las criptodivisas. Su auge en los últimos meses ha invitado a muchos usuarios entrar e invertir. Esto también ha hecho que se convierta en un mercado apetecible para los ciberdelincuentes.

La minería oculta también es un tipo de malware que se ha popularizado últimamente. Ya vimos un artículo donde hablábamos de cómo podemos saber si una web está minando criptodivisas mientras navegamos en ella. Es una técnica que en ocasiones es legítima (las páginas avisan de ello) pero en otras muchas ni siquiera los dueños de esos portales están al tanto. Ciberdelincuentes se aprovechan de los equipos de la víctima para minar este tipo de divisas digitales.