Investiadores de Cloudflare, Arbor Networks y Qihoo 360 afirman que registraron un ataque de reflexión/amplificación de 1.7 Tbps contra uno de los sitios web de sus clientes en EE.UU. Similar al ataque DDoS de la semana pasada en GitHub, el ancho de este ataque fue amplificado por un factor de 51.000, utilizando miles de servidores Memcached mal configurados expuestos en Internet.

Los ataques de reflexión/amplificación no son nuevos. Los atacantes han usado anteriormente técnicas este tipo para explotar fallas en DNS, NTP, SNMP, SSDP, CLDAP, Chargen y otros protocolos en un intento de maximizar la escala de sus ciberataques.

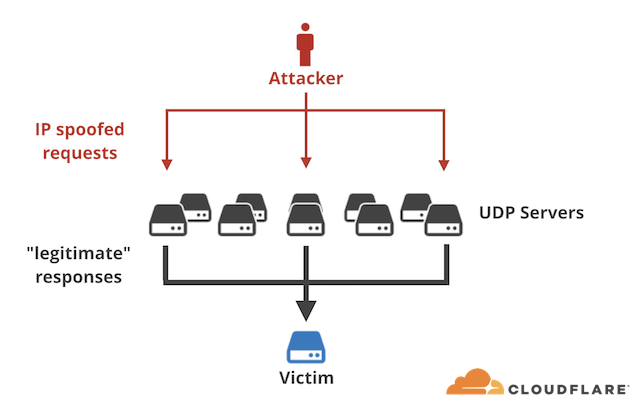

En un ataque DDoS de amplificación se envía una solicitud al servidor Memcached en el puerto 11211 usando una dirección IP falsificada, que coincide la IP de la víctima. Unos pocos bytes enviados desde la solicitud al servidor vulnerable pueden desencadenar una respuesta decenas de miles de veces más grande contra la dirección IP seleccionada, lo que da como resultado un poderoso ataque DDoS.

Mientras tanto, los investigadores también notaron que los ciberdelincuentes han comenzado a militarizar los ataques DDoS a través de servidores de Memcached vulnerables para extorsionar a las víctimas.

Tras el ataque DDoS de 1.3 Tbps de la semana pasada contra GitHub, Akamai dijo que sus clientes habían recibido mensajes de extorsión, pidiéndoles 50 XMR (Monero), valoradas en $15.000 a la cotización actual.

“La gran cantidad de servidores que ejecutan memcached hará de esta una vulnerabilidad sea duradera y que los atacantes la sigan explotando”, dijo Arbor Networks en una publicación de blog.

Para evitar que se abuse de los servidores de Memcached, se debería proporcionar acceso a los servidores de Memcached solo desde la red local. Los administradores también deben considerar evitar el tráfico externo a los puertos utilizados por Memcached (por ejemplo, el puerto 11211 utilizado por defecto), bloquear o limitar la velocidad UDP o deshabilitar completamente el soporte UDP si no se usa.