El pago en comercios a través del móvil se está popularizando gracias a las actualizaciones tanto en los smartphones como en los datáfonos de las tiendas. Facilita el pago pero hay que saber que tampoco es 100% seguro según la investigación “All your payment tokens are mine: Vulnerabilities of mobile payment systems” presentada en Black Hat Asia [PDF].

Los pagos móviles se están convirtiendo en una buena alternativa para pagar en diferentes locales y comercios que son compatibles con estos, y es que, al fin y al cabo es la forma de pagar más cómoda que hay, basta con sacar el terminal, desbloquearlo y ponerlo junto al datáfono.

Zhe Zhou, de la Universidad Fudan (China), experto en seguridad informática de la Universidad Fudan, explicaba hace poco en una charla cómo funciona el pago mediante este sistema. Sustituye al pago en efectivo y con tarjeta pero presenta vulnerabilidades que pueden derivar en que los datos del usuario sean robados, según explican en The Register.

El profesor explicó el funcionamiento de estos pagos móviles. Cuando el usuario introduce su tarjeta en una aplicación para realizar los pagos, se genera un número identificativo de la tarjeta llamado “token”, que es el que llega al banco para cargarlo a la cuenta.

Cada pago utiliza un token único por lo que la forma de poder utilizar ese token es que la persona que quiere robar los datos impida que el susodicho llegue al servidor de pagos. Cada transacción usa un único token que sólo se puede usar una vez, y por ello, la única manera de poder usar el de otra persona fraudulentamente es impedir que llegue al servidor de pagos. Y hay smartphones con transmisión magnética segura que pueden hacer esto, emitiendo energía electromagnética a través de la bobina de la carga inalámbrica.

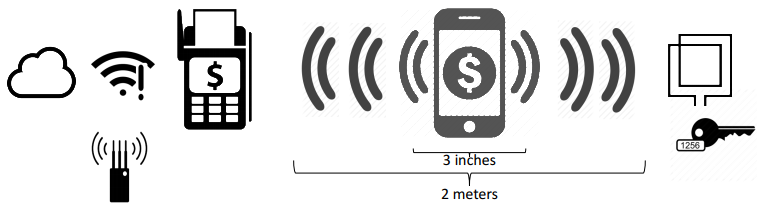

Zhe dijo que es posible hacerlo para los teléfonos inteligentes que pueden emular tarjetas de banda magnética. Los teléfonos inteligentes pueden llevar a cabo ese truco gracias a una tecnología llamada “transmisión magnética segura” (MST) que los ve emitir energía electromagnética de la bobina utilizada para la carga inalámbrica. Los teléfonos equipados de este modo envían a los dispositivos de punto de venta los mismos datos que esperan detectar cuando se pasa una tarjeta. Zhe dijo que se espera que el MST tenga un rango de siete centímetros, pero el kit comercial que cuesta US$ 25 pudo detectar la onda desde una distancia de dos metros. Al hacerlo, también detuvieron la señal llegando al punto de venta de terminales y obtuvieron el token no utilizado.

Los pagos con sonido, una técnica utilizada por el sistema “Tez” de Google India, pueden ser secuestrados de manera similar. Zhe dijo que los pagos de sonido se usan a menudo en las máquinas expendedoras y que no es difícil registrar los códigos, ya sea cerca de la máquina o con modificaciones inesperadas. Si la máquina expendedora utiliza una conexión inalámbrica para verificar el token, un jammer lo detiene. De nuevo, el atacante termina con un token válido.

El ataque más astuto de Zhe se enfocó en los códigos QR utilizados como tokens para algunos pagos. Su táctica para tales tokens fue encender subrepticiamente la cámara frontal de un teléfono inteligente para fotografiar el reflejo de un código QR en una cubierta protectora del escáner de punto de venta. Este ataque también detecta la configuración del código QR y cambia sutilmente su apariencia para hacerla ilegible. El malware que ejecuta el ataque en el teléfono inteligente, sin embargo, logra conservar un código QR perfecto y utilizable. La técnica también se puede usar para elaborar códigos QR maliciosos que, cuando se utilizan para pagos de teléfonos inteligentes a teléfonos inteligentes, se ve la máquina de la víctima dirigida para descargar y ejecutar malware.

El investigador dijo que reveló sus descubrimientos al proveedor de pagos móviles más grande de China, y que revocó rápidamente las versiones de sus aplicaciones y prometió asegurarse de que sus productos busquen y destruyan cualquier proceso utilizando las cámaras frontales de los teléfonos.

Concluyo recomendando que todos los intercambios de tokens para pagos móviles deben cifrarse y añadir un mecanismo de desafío y respuesta. También dijo que los tokens de pago móvil siempre están vinculados a una sola transacción, por lo que los tokens no se pueden reutilizar.