Una vulnerabilidad crítica de seguridad en Microsoft SharePoint Server (on-premise) se ha convertido en un arma como parte de una campaña de explotación activa a gran escala.

La falla Zero-Day, identificada como CVE-2025-53770 (CVSS: 9,8), se ha descrito como una variante de CVE-2025-49706(CVSS: 6,3), un error de suplantación de identidad en Microsoft SharePoint Server que se abordó en las actualizaciones de julio de 2025.

- Tipo de vulnerabilidad: Deserialización de datos no confiables.

- Impacto: Permite a un atacante no autenticado ejecutar código de forma remota a través de la red (Remote Code Execution – RCE). Esto significa que un atacante puede tomar control total del servidor SharePoint, acceder a información confidencial, modificar datos, y potencialmente moverse lateralmente por la red.

- Severidad: Tiene una puntuación CVSS de 9.8 (Crítica), lo que indica una vulnerabilidad severa y fácilmente explotable.

- Explotación en la naturaleza: Microsoft ha confirmado que ya existen exploits para esta vulnerabilidad y que está siendo explotada activamente en ataques.

La divulgación se produce después de que Eye Security y Palo Alto Networks Unit 42 advirtieran sobre ataques que encadenan CVE-2025-49706 y CVE-2025-49704 (CVSS: 8,8), una falla de inyección de código en SharePoint, para facilitar la ejecución de comandos arbitrarios en instancias susceptibles. La cadena de exploits se conoce como ToolShell.

Sin embargo, dado que CVE-2025-53770 es una variante de CVE-2025-49706, se sospecha que estos ataques están relacionados.

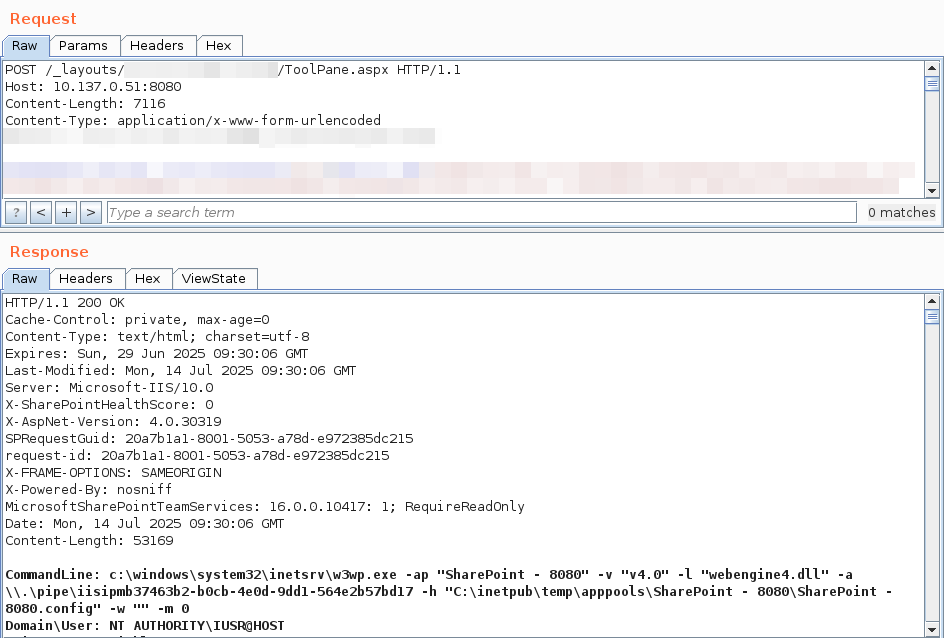

La actividad maliciosa consiste básicamente en la entrega de cargas útiles ASPX a través de PowerShell, que luego se utilizan para robar la configuración de MachineKey del servidor SharePoint, incluyendo ValidationKey y DecryptionKey, para mantener el acceso persistente.

La empresa holandesa de ciberseguridad afirmó que estas claves son cruciales para generar cargas útiles __VIEWSTATEválidas, y que obtener acceso a ellas convierte cualquier solicitud autenticada de SharePoint en una oportunidad de ejecución remota de código.

Ahora, con la cadena ToolShell (CVE-2025-49706 + CVE-2025-49704), los atacantes parecen extraer la clave de validación (ValidationKey) directamente de la memoria o la configuración. Una vez filtrado este material criptográfico, el atacante puede crear cargas útiles __VIEWSTATE totalmente válidas y firmadas. Con ysoserial, el atacante puede generar sus propios tokens válidos de SharePoint para RCE.

“Seguimos identificando oleadas masivas de exploits”, declaró Piet Kerkhofs, director de tecnología de Eye Security. “Esto tendrá un gran impacto, ya que los adversarios se mueven lateralmente utilizando esta ejecución remota de código con gran rapidez”.

“Notificamos a casi 75 organizaciones que sufrieron una vulneración, tras identificar el shell web malicioso en sus servidores de SharePoint. En este grupo se encuentran grandes empresas y organismos gubernamentales de todo el mundo”.

Ante la falta de una actualización oficial, Microsoft insta a los clientes a configurar la integración de la Interfaz de Análisis Antimalware (AMSI) en SharePoint e implementar Defender AV en todos los servidores de SharePoint. Cabe destacar que la integración de AMSI está habilitada de forma predeterminada en la actualización de seguridad de septiembre de 2023 para SharePoint Server 2016/2019 y en la actualización de características de la versión 23H2 para SharePoint Server Subscription Edition.

Para quienes no puedan habilitar AMSI, se recomienda desconectar SharePoint Server de Internet hasta que haya una actualización de seguridad disponible. Para mayor protección, se recomienda implementar Defender for Endpoint para detectar y bloquear la actividad posterior al exploit.

Microsoft Defender para Endpoint proporciona a los clientes alertas que pueden indicar actividad de amenazas asociada con esta amenaza. Sin embargo, estas alertas pueden activarse por actividades de amenazas no relacionadas. Los siguientes títulos de alerta en el portal del Centro de Seguridad de Microsoft Defender pueden indicar actividad de amenazas en su red:

- Posible instalación de un shell web

- Posible explotación de vulnerabilidades del servidor de SharePoint

- Comportamiento sospechoso del proceso de trabajo de IIS

- El malware “SuspSignoutReq” se bloqueó en un servidor de SharePoint

- El malware “HijackSharePointServer” se bloqueó en un servidor de SharePoint

Según ShadowServer hay aproximadamente 9.300 IP de Sharepoint expuestos y, aunque ya hay un script para buscar servidores vulnerables, Microsoft aún no ha actualizado sus avisos para CVE-2025-49706 y CVE-2025-49704 para reflejar la explotación activa.

Recomendaciones de mitigación

Además de aplicar el próximo parche oficial de Microsoft en cuanto se publique, las organizaciones deberían implementar varias mitigaciones específicas de inmediato:

- Microsoft recomienda proteger el entorno local de SharePoint Server mediante la integración de AMSI en SharePoint eimplementar Defender AV en todos los servidores de SharePoint. Esto impide que atacantes no autenticados aprovechen esta vulnerabilidad.

- Restringir el acceso de red a los servidores de SharePoint mediante la aplicación de reglas de firewall estrictas y limitando la exposición únicamente a direcciones IP o conexiones VPN de confianza.

- Habilitar y aplicar una validación y monitorización de entrada estrictas en los endpoints de SharePoint para detectar intentos de deserialización anómalos.

- Utilizar firewalls de capa de aplicación o firewalls de aplicaciones web (WAF) con reglas personalizadas para bloquear cargas serializadas sospechosas.

- Realizar auditorías exhaustivas de los permisos de SharePoint y eliminar privilegios administrativos innecesarios para limitar posibles daños.

- Implementar la segmentación de red para aislar los servidores de SharePoint de la infraestructura crítica y los almacenes de datos sensibles.

- Aumentar el registro y la monitorización en tiempo real para detectar patrones de actividad inusuales que indiquen intentos de explotación. Monitorear los registros de acceso para detectar actividades sospechosas, incluyendo la creación del archivo spinstall0.aspx, que indica una explotación exitosa.

- Informar a los equipos de TI y seguridad sobre los indicadores de vulnerabilidad relacionados con los ataques de deserialización.

Estas acciones específicas, combinadas con la rápida implementación de parches, reducirán significativamente el riesgo que representa esta vulnerabilidad.