Investigadores de ciberseguridad de SpiderLabs de Trustwave han descubierto múltiples vulnerabilidades de seguridad en algunos modelos de routers de dos fabricantes populares, D-Link y Comba Telecom, que involucran el almacenamiento inseguro de credenciales, lo que podría afectar a todos los usuarios y sistemas de esa red.

El investigador Simon Kenin descubrió un total de cinco vulnerabilidades: dos en un módem DSL D-Link, normalmente instalado para conectar una red doméstica a un ISP, y tres en múltiples dispositivos Comba Telecom WiFi.

Estos defectos podrían permitir a los atacantes cambiar la configuración del dispositivo, extraer información confidencial, realizar ataques MitM, redirigirlo a sitios de phishing o maliciosos y lanzar muchos más tipos de ataques.

“Dado que el router es la puerta de entrada dentro y fuera de toda la red, puede afectar potencialmente a todos los usuarios y sistemas en esa red. Un router controlado por atacantes puede manipular cómo sus usuarios resuelven los nombres de host DNS para dirigir a sus usuarios a sitios web maliciosos”, dice Kenin en una publicación de blog publicada hoy.

Kenin es el mismo investigador de seguridad que descubrió previamente una vulnerabilidad similar (CVE-2017-5521) en al menos 31 modelos de router Netgear, lo que permite a los atacantes remotos obtener la contraseña de administrador de los dispositivos y afectar potencialmente a más de un millón de clientes de Netgear.

Vulnerabilidades del enrutador WiFi D-Link

La primera vulnerabilidad reside en el router inalámbrico D-Link DSL-2875AL de doble banda, donde un archivo ubicado en https://[dirección IP del enrutador]/romfile.cfg contiene la contraseña de inicio de sesión del dispositivo en texto plano y cualquier persona puede acceder a él, simplemente accediendo a la dirección IP de administración basada en la web, sin requerir ninguna autenticación.

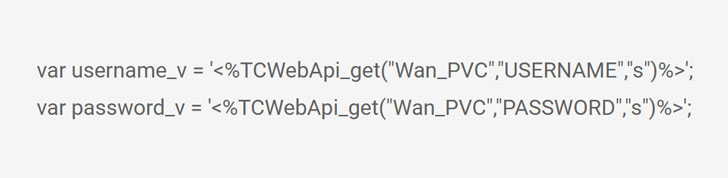

La segunda vulnerabilidad afecta a los modelos D-Link DSL-2875AL y DSL-2877AL y filtra el nombre de usuario y la contraseña que utiliza el enrutador de destino para autenticarse con el proveedor de servicios de Internet (ISP).

Según los investigadores, un atacante local conectado al router vulnerable o un atacante remoto, en caso de que el router esté expuesto a Internet, puede obtener las credenciales de ISP de las víctimas simplemente mirando el código fuente (HTML) de la página de inicio de sesión del router en https://[dirección IP del enrutador]/index.asp.

“El usuario utiliza la siguiente contraseña y nombre de usuario para conectarse a su ISP; filtrar esta información podría permitir a un atacante usar esas credenciales para sí mismo y abusar del ISP”, explica el aviso del fallo. “Además de eso, los malos hábitos de seguridad de la reutilización de contraseñas podrían permitir a un atacante obtener el control del router”.

Los investigadores notificaron a D-Link sobre las vulnerabilidades a principios de enero, pero la compañía lanzó parches del firmware el 6 de septiembre, solo tres días antes de la divulgación completa de los problemas.

Vulnerabilidades del controlador de Comba Wi-Fi Access

De tres, la primera vulnerabilidad afecta el controlador de acceso Comba Wi-Fi Access AC2400, filtrando el hash MD5 de la contraseña del dispositivo simplemente accediendo a la siguiente URL sin requerir ninguna autenticación.

https://[dirección IP del enrutador]/09/business/upgrade/upcfgAction.php?download=true

“El nombre de usuario es admin, con privilegios del sistema y el md5 de su contraseña es 61d217fd8a8869f6d26887d298ce9a69 (trustwave). MD5 es muy fácil de romper, si SSH / Telnet está habilitado, esto podría llevar a una toma completa del sistema de archivos del dispositivo”.

Las otras dos vulnerabilidades afectan el punto de acceso WiFi Comba AP2600-I (versión A02,0202N00PD2). Uno de estos defectos también filtra el hash MD5 del nombre de usuario y la contraseña del dispositivo a través del código fuente de la página de inicio de sesión de administración basada en la web, mientras que el otro filtra credenciales en texto sin formato almacenadas en un archivo de base de datos SQLite ubicado en https://[router ip dirección]/goform/downloadConfigFile.

Los investigadores intentaron comunicarse con Comba Telecom varias veces desde febrero de este año, pero nunca lograron recibir una respuesta.

Las tres vulnerabilidades descubiertas en los routers Comba Telecom no tienen parches al momento de la escritura, y se desconoce si la compañía tiene algún plan para abordarlas o no.