Lazarus Group es un grupo de hackers respaldado por el estado de Corea del Norte que es muy conocido por ser autor del ataque de ransomware WannaCry de 2017 que afectó a 300,000 computadoras en todo el mundo. Ahora, el grupo ha lanzado un nuevo malware de troyano de acceso remoto (RAT) llamado Dacls que afecta tanto a dispositivos Windows como a Linux.

Descubierto por los investigadores de Qihoo 360 Netlab, Dacls es el primer malware de Linux del grupo Lazarus, ya que el grupo se ha dirigido previamente solo a dispositivos Windows y macOS.

Según los investigadores de seguridad, ” en la actualidad, la industria nunca ha revelado las muestras de ataque y los casos del Grupo Lazarus contra la plataforma Linux “.

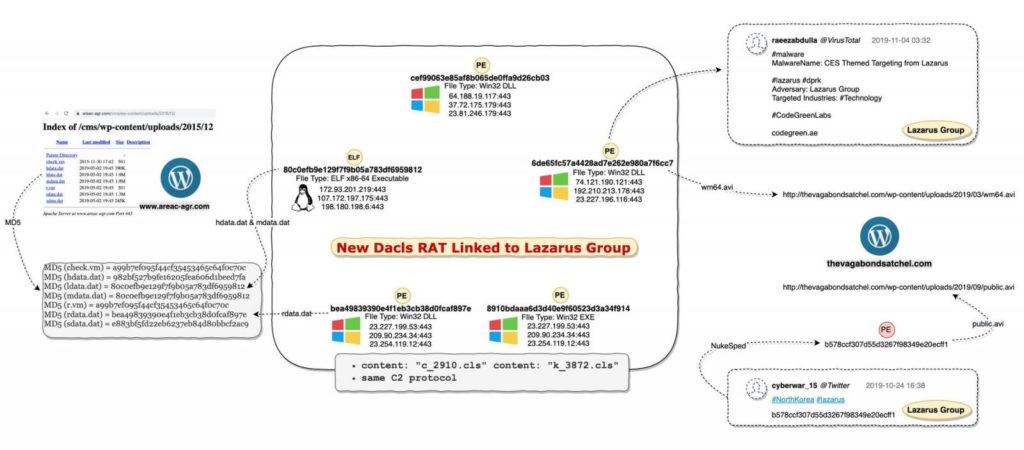

La razón por la que Dacls se ha vinculado al grupo Lazarus es el servidor de descarga vagabondsatchel.com que estaba en varias campañas anteriores del grupo APT (Amenaza persistente avanzada).

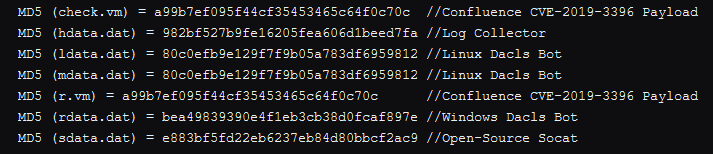

Según los investigadores de seguridad, Dacls puede cargar dinámicamente complementos de forma remota en los servidores de Windows afectados, mientras que su versión de Linux contiene todos los complementos que necesita para atacar dentro del componente bot.

El malware protege sus canales de comunicación de comando y control mediante el cifrado de doble capa TLS y RC4. Implementa la técnica de cifrado AES para cifrar sus archivos de configuración.

Dacls explota el error CVE-2019-3396 RCE que afecta las instalaciones de Atlassian Confluence Server.

Con la ayuda de sus complementos, Dacls puede recibir y ejecutar comandos C2, descargar datos adicionales del servidor C2, realizar pruebas de conectividad de red, escanear redes aleatorias en el puerto 8291 y mucho más. Puede leer sobre todas las capacidades de este malware en este informe de Qihoo 360 Netlab.

El informe dice: ” No estamos seguros de por qué TCP 8291 está dirigido, pero sabemos que el protocolo Winbox del dispositivo MikroTik Router funciona en el puerto TCP / 8291 y está expuesto en Internet “.

Si el malware Dacls afecta a un host de intranet, puede atacar aún más el segmento aislado, lo que lo convierte en una amenaza para las organizaciones.

Los investigadores de seguridad de Qihoo 360 Netlab han aconsejado a los usuarios de Confluence que actualicen sus sistemas para evadir la Dacls RAT.