Dos investigadores de seguridad, Miguel Méndez Z. – (s1kr10s) y Pablo Pollanco – (secenv) descubrieron una falla de seguridad crítica en el firmware del enrutador D-Link DIR-859, RCE no autenticado, que permite a un atacante hacerse cargo de cualquier enrutador vulnerable que es accesible a través de internet.

La URL de punto final UPnP /gena.cgi en el enrutador Wi-Fi D-Link DIR-859 1.05 y 1.06B01 Beta01 permite que un atacante remoto no autenticado ejecute comandos del sistema como root, enviando una solicitud de SUSCRIPCIÓN HTTP especialmente diseñada al servicio UPnP cuando conectando a la red local.

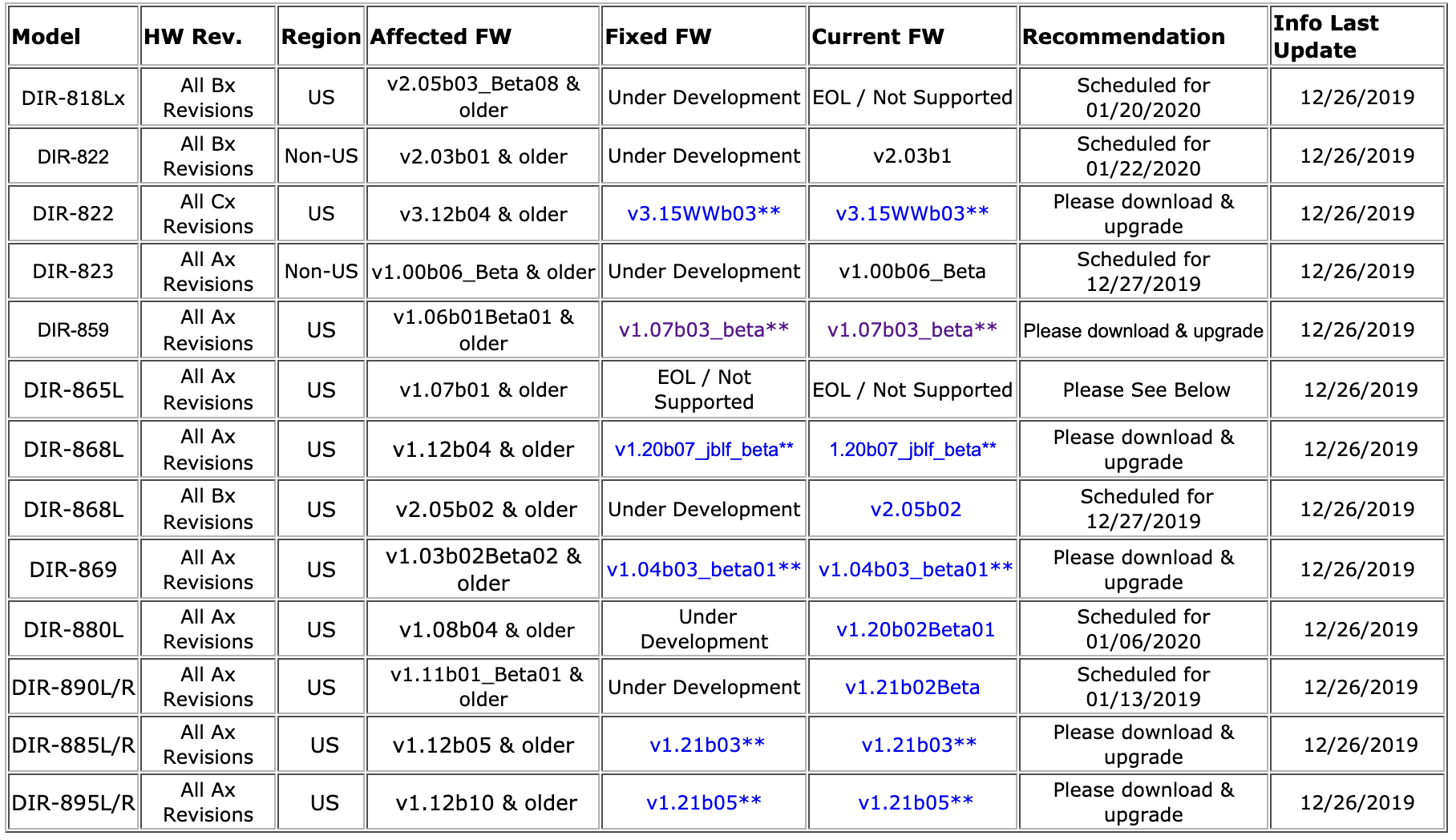

Versión afectada

Security ha publicado Prueba de concepto en Github.

Solución

D-link lanza la actualización para corregir esta vulnerabilidad. El usuario debe actualizar al firmware más reciente para estos enrutadores vulnerables lo antes posible.