El 15 de enero de 2020, monitoreamos que Microsoft lanzó una actualización de seguridad para enero de 2020, que corrigió una vulnerabilidad de omisión de validación de Windows CryptoAPI (CVE-2020-0601). La vulnerabilidad fue reportada a Microsoft por la NSA.

La vulnerabilidad existe en la forma en que Windows CryptoAPI (Crypt32.dll) valida el Certificado de algoritmo criptográfico de curva elíptica y afecta a Windows 10 y Windows Server 2016/2019 y a las aplicaciones que dependen de Windows CryptoAPI. Los escenarios de ataque incluyen:

1. Firme un ejecutable malicioso con un certificado falso, haciendo que el archivo parezca provenir de una fuente confiable.

2. Realice un ataque man-in-the-middle y descifre la información confidencial del usuario conectada al software afectado.

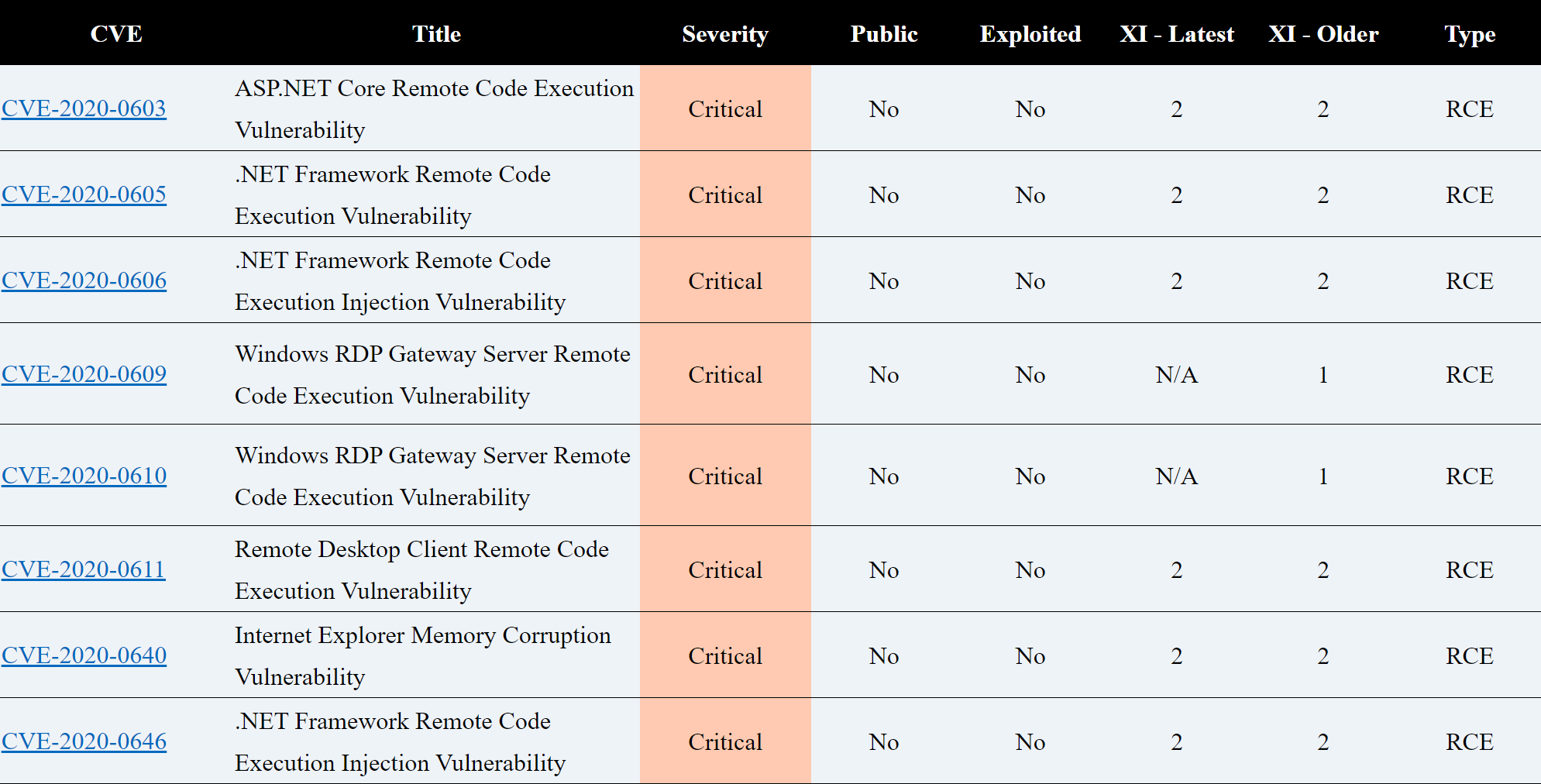

Otras vulnerabilidades graves solucionadas por la actualización de seguridad de enero de 2020 incluyen :

- CVE-2020-0609 / CVE-2020-0610: vulnerabilidad de ejecución remota de código de puerta de enlace de escritorio remoto. Un atacante que envía una solicitud maliciosa a la puerta de enlace de escritorio remoto del sistema de destino a través de RDP puede causar la ejecución remota de código. Microsoft ha lanzado un parche para Windows Server 2012/2012 R2 / 2016/2019.

- CVE-2020-0611: vulnerabilidad de ejecución remota de código de cliente de escritorio remoto. Un atacante que engañó a una víctima para que se conectara a un servidor malicioso podría causar la ejecución remota de código. Microsoft ha lanzado parches para versiones de Windows 7 SP1 / Windows Server 2008 R2 a Windows 10 Versión 1909 / Windows Server 2019.

- CVE-2020-0603 / CVE-2020-0605 / CVE-2020-0606 / CVE-2020-0646: Vulnerabilidad de ejecución remota de código de .NET Framework. Si un usuario abre un archivo malicioso con una versión de .NET Framework afectada, puede producirse un código remoto.