Cisco ha lanzado recientemente actualizaciones de seguridad en donde se corrigieron 37 vulnerabilidades que afectan a diversos de sus productos, de las cuales 21 han sido catalogadas de riesgo alto y 16 de riesgo medio. La explotación exitosa de estos fallos permitiría a un atacante realizar ataques de denegación de servicios (DoS), ejecutar código malicioso, omitir la autenticación entre otros ataques.

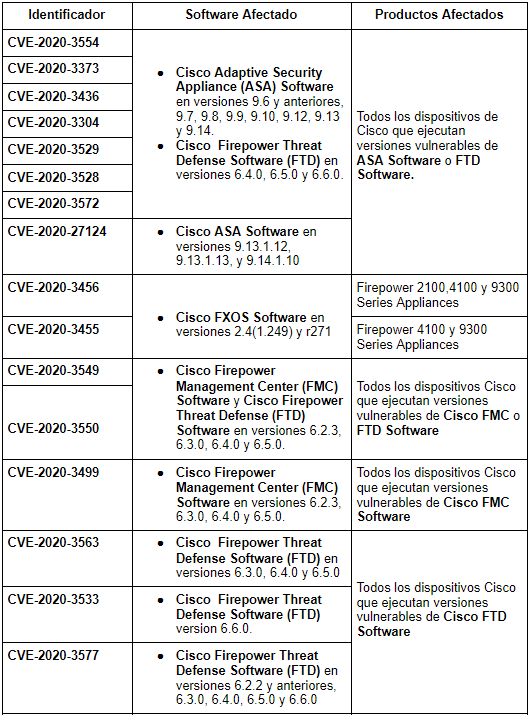

En el siguiente cuadro, se mencionan las vulnerabilidades de riesgo alto agrupadas por su identificador, software y productos afectados:

A continuación se describen las vulnerabilidades de riesgo alto abordadas:

Múltiples vulnerabilidades que permitirían a un atacante realizar ataques de denegación de servicios (DoS):

- El CVE-2020-3554, se da durante el procesamiento de paquetes TCP en Cisco ASA y FTD software debido a una condición de agotamiento de memoria. Un atacante remoto no autenticado podría explotar este fallo enviando una alta tasa de tráfico TCP malformado a través de un dispositivo afectado.

- El CVE-2020-3436, afecta a la interfaz de servicios web de Cisco ASA y FTD software; y se da debido a que estos no manejan eficientemente la escritura de archivos de gran tamaño en carpetas específicas del sistema de archivos local. Un atacante remoto no autenticado podría explotar exitosamente este fallo cargando archivos malformados a dichas carpetas específicas.

- El CVE-2020-3304, afecta a la interfaz web de Cisco ASA y FTD software; y se da debido a una falta de validación de entrada de solicitudes HTTP. Un atacante remoto no autenticado podría explotar este fallo enviando una solicitud HTTP maliciosa a un dispositivo afectado.

- El CVE-2020-3529, afecta al proceso de negociación SSL VPN de Cisco ASA y FTD software; y se da debido a una gestión de memoria ineficaz durante el proceso de negociación de una conexión SSL VPN. Un atacante remoto no autenticado podría explotar este fallo enviando un flujo constante de tráfico Datagram TLS (DTLS) malicioso al dispositivo afectado. Este fallo afecta únicamente a dispositivos que cuentan con Clientless SSL VPN o AnyConnect SSL VPN configurado.

- El CVE-2020-3528, afecta a la implementación OSPF Version 2 (OSPFv2) de Cisco ASA y FTD software; y se da debido a una falta de validación de los datos de entrada durante el procesamiento de ciertos paquetes OSPFv2 con datos Link-Local Signaling (LLS). Un atacante remoto no autenticado podría explotar exitosamente este fallo enviando paquetes OSPFv2 malformados al dispositivo afectado. Esta vulnerabilidad afecta a los dispositivos configurados para admitir el enrutamiento OSPF.

- El CVE-2020-3572, afecta al controlador de sesión SSL/TLS de Cisco ASA y FTD software; y se da debido a una pérdida de memoria al cerrar conexiones SSL/TLS en un estado específico. Un atacante remoto no autenticado podría explotar este fallo estableciendo múltiples sesiones SSL/TLS y asegurándose de que sean cerradas bajo ciertas condiciones.

- El CVE-2020-27124, afecta al controlador de sesión SSL/TLS de Cisco ASA Software; y se da debido a un manejo inapropiado de errores en conexiones SSL/TLS establecidas. Un atacante remoto no autenticado podría explotar este fallo estableciendo una conexión SSL/TLS con el dispositivo afectado y enviando un mensaje SSL/TLS malicioso dentro de esa conexión.

- El CVE-2020-3499, afecta al servicio de licencias del software Cisco Firepower Management Center (FMC); y se da debido manejo inapropiado de los valores de los recursos del sistema. Un atacante remoto no autenticado podría explotar exitosamente este fallo enviando solicitudes maliciosas al dispositivo afectado.

- El CVE-2020-3563, afecta a la funcionalidad de procesamiento de paquetes de Cisco FTD Software; y se da debido a un manejo ineficiente de la memoria. Un atacante remoto no autenticado podría explotar este fallo enviando una gran cantidad de paquetes TCP a un puerto específico del dispositivo afectado.

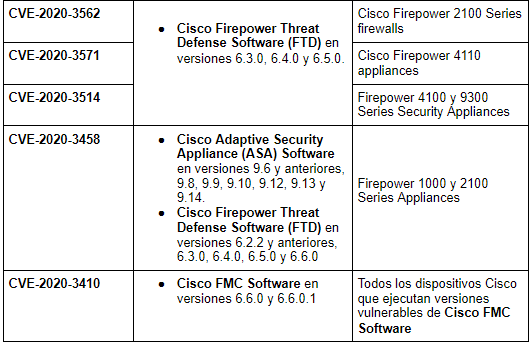

- El CVE-2020-3562, afecta a la inspección SSL/TLS de Cisco FTD Software para los dispositivos Cisco Firepower 2100 Series firewalls; y se da debido a una validación de entrada inapropiada en ciertos campos de mensajes SSL/TLS específicos. Un atacante remoto no autenticado podría explotar exitosamente este fallo enviando un mensaje SSL/TLS malformado a través de un dispositivo afectado.

- El CVE-2020-3533, afecta al procesador de paquetes de entrada del protocolo SNMP (Simple Network Management Protocol) de Cisco FTD Software; y se da debido a una falta de protecciones de administración de memoria bajo cargas pesadas de sondeo SNMP. Un atacante remoto no autenticado podría explotar este fallo enviando una alta tasa de solicitudes SNMP al demonio SNMP a través de la interfaz de administración del dispositivo afectado.

- El CVE-2020-3577, afecta a la ruta de procesamiento de paquetes de entrada de Cisco FTD Software; y se da debido a una validación insuficiente durante el procesamiento de tramas de Ethernet. Un atacante adyacente a la red no autenticado podría explotar este fallo enviando tramas de Ethernet maliciosas a un dispositivo afectado. Esta vulnerabilidad afecta a los dispositivos configurados con la interfaz en modo Inline Pair o Passive Mode.

- El CVE-2020-3373, afecta a la implementación del manejo de fragmentos IP de Cisco ASA y FTD Software; y se da debido a un manejo inapropiado de errores cuando ocurren fallos durante el reensamblaje del fragmento IP. Un atacante remoto no autenticado podría explotar exitosamente este fallo enviando tráfico IP fragmentado y mal formado a un dispositivo.

- Finalmente, el CVE-2020-3571 afecta al procesador de paquetes de entrada ICMP de Cisco FTD Software; y se da debido a una validación de entrada incompleta al recibir paquetes ICMP. Un atacante remoto no autenticado podría explotar exitosamente este fallo enviando un gran número de paquetes ICMP o ICMPv6 mal formados a un dispositivo afectado.

Por otro lado, se identificaron vulnerabilidades de tipo Protection Mechanism Failure que permitirían a un atacante local ejecutar código durante el proceso de arranque del dispositivo. El CVE-2020-3458, afecta al proceso de arranque seguro de Cisco ASA y FTD Software para los dispositivos Firepower 1000 y 2000 Series Appliances. Mientras que el CVE-2020-3455, afecta al proceso de arranque seguro del software Cisco FXOS para los dispositivos Firepower 4100 y 9300 Series Appliances.

El CVE-2020-3456, trata de una vulnerabilidad de Cross-Site Request Forgery (CSRF) en la interfaz Cisco Firepower Chassis Manager (FCM) del software Cisco FXOS; y se da debido a protecciones CSRF insuficientes en la interfaz FCM. Un atacante remoto no autenticado podría explotar este fallo engañando a un usuario para que ingrese a un enlace malicioso y de tener éxito impersonar al usuario para realizar acciones no autorizadas en su nombre.

El CVE-2020-3549, trata de una vulnerabilidad de tipo Inadequate Encryption Strength que afecta a la funcionalidad sftunnel de Cisco FCM y FTD Software. Este fallo se da debido a una protección de negociación sftunnel insuficiente durante el registro inicial del dispositivo. La explotación exitosa de este fallo permitiría a un atacante remoto no autenticado obtener el hash de registración del dispositivo afectado.

El CVE-2020-3550, trata de una vulnerabilidad de Directory Traversal que afecta al demonio sfmgr de Cisco FMC y FTD Software; y se da debido a una validación insuficiente de la entrada de datos. Un atacante remoto autenticado podría explotar este fallo utilizando rutas relativas en comandos sfmgr específicos y de tener éxito leer o escribir archivos arbitrarios en un dispositivo del mismo nivel conectado a sftunnel.

El CVE-2020-3514, trata de una vulnerabilidad de tipo Container Escape que afecta a la característica multi-instance del software Cisco FTD; y se da debido a que existe un archivo de configuración utilizado en el inicio del contenedor que no cuenta con protecciones suficientes. La explotación exitosa permitiría a un atacante local autenticado ejecutar comandos con privilegios de root dentro el espacio de nombres del host.

Finalmente, el CVE-2020-3410 trata de una vulnerabilidad de Authentication Bypass que afecta a la característica de autenticación Common Access Card (CAC) del software Cisco FMC; y se da debido a una invalidación incorrecta de la sesión durante la autenticación CAC. La explotación exitosa permitiría a un atacante remoto acceder el sistema afectado con los privilegios de un usuario autenticado con CAC.

Además, se abordaron también multiples vulnerabilidades de riesgo medio, algunas de las más resaltantes son:

Múltiples vulnerabilidades de XSS (Cross-site Scripting) que permitirían a un atacante remoto inyectar código malicioso en Cisco ASA y FTD Software (CVE-2020-3580,CVE-2020-3581,CVE-2020-3582,CVE-2020-3583). Fallo que permitiría a un atacante local autenticado inyectar comandos arbitrarios en el software Cisco FXOS (CVE-2020-3457, CVE-2020-3459).

Recomendaciones:

- Actualizar los productos afectados a las siguientes versiones:

- Cisco Adaptive Security Appliance Software, a las versiones 9.8.4.26, 9.9.2.80, 9.10.1.43 o 9.12.4.3, desde el siguiente enlace.

- Cisco Firepower Threat Defense Software, a las versiones 6.3.0.6, 6.4.0.10, 6.5.0.5 o 6.6.1, desde el siguiente enlace

- Cisco FXOS para los dispositivos Firepower 1000, 2000, 4100 9300 Series a las versiones 2.4.1.266, 2.6.1.204, 2.7.1.131 o 2.8.1.125, desde el siguiente enlace.

- Cisco Firepower Management Center Software, a la versión 6.6.0, desde el siguiente enlace

Referencias:

- https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-fxos-sbbyp-KqP6NgrE

- https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-asaftd-dos-QFcNEPfx

- https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-asaftd-frag-memleak-mCtqdP9n

- https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-asaftd-fileup-dos-zvC7wtys

- https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-asaftd-webdos-fBzM5Ynw

- https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-asaftd-sslvpndma-dos-HRrqB9Yx

- https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-asaftd-ospflls-37Xy2q6r

- https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-asa-ftd-tcp-dos-N3DMnU4T

- https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-asa-ssl-dos-7uZWwSEy

- https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-fxosfcm-csrf-uhO4e5BZ

- https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-fxos-sbbp-XTuPkYTn

- https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-ftdfmc-sft-mitm-tc8AzFs2

- https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-ftdfmc-dos-NjYvDcLA

- https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-ftdfmc-dirtrav-NW8XcuSB

- https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-ftd-tcp-dos-GDcZDqAf

- https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-ftd-ssl-dcrpt-dos-RYEkX4yy

- https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-ftd-snmp-dos-R8ENPbOs

- https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-ftd-inline-dos-nXqUyEqM

- https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-ftd-icmp-dos-hxxcycM

- https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-ftd-container-esc-FmYqFBQV

- https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-fmc-cacauthbyp-NCLGZm3Q