El 30 de mayo de 2022, el investigador de seguridad Rafie Muhammad nos informó una vulnerabilidad Cross-Site Scripting (XSS) reflejada que descubrieron en Download Manager, un complemento de WordPress instalado en más de 100 000 sitios. A pedido, asignamos un identificador de vulnerabilidad de CVE-2022-1985.

Todos los usuarios de Wordfence, incluidos Free , Premium , Care y Response , están protegidos contra ataques que apuntan a esta vulnerabilidad gracias a la protección Cross-Site Scripting integrada de Wordfence Firewall.

Aunque Wordfence brinda protección contra esta vulnerabilidad, recomendamos encarecidamente asegurarse de que su sitio se haya actualizado a la última versión parcheada de Download Manager, que es la versión 3.2.43 en el momento de esta publicación.

Descripción: Secuencias de comandos entre sitios reflejadas

Complemento afectado: Administrador de descargas

Plugin Slug: gestor de descargas

Desarrollador del complemento: codename065

Versiones afectadas: <= 3.2.42

Identificación CVE: CVE-2022-1985

Puntaje CVSS: 6.1 (Medio)

CVSS Vector: CVSS:3.1/AV:N/AC:L/PR:N/UI:R/S:C/C:L/I:L/A:N

Investigador/es: Rafie Muhammad (Yeraisci)

Versión totalmente parcheada: 3.2.43

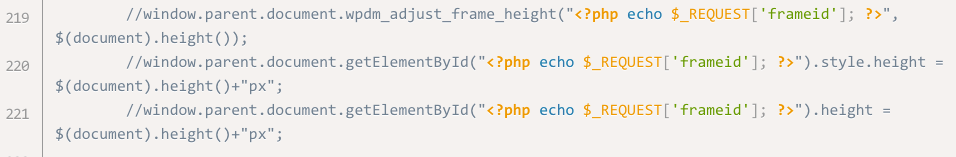

Download Manager es un complemento de administración de archivos y documentos para ayudar a administrar y controlar las descargas de archivos con varios controles de descarga de archivos para restringir el acceso no autorizado a los archivos. El complemento también proporciona una solución completa para vender productos digitales desde sitios de WordPress, incluida la función de pago para completar un pedido. Una característica del complemento es la capacidad de usar un código abreviado para incrustar archivos y otros activos en una página o publicación. Se encontró que esta función es vulnerable a Cross-Site Scripting reflejado. Las prácticas de codificación segura incluirían controles para desinfectar la entrada recibida por la página y escapar ese código en la salida para garantizar que solo se presenten las entradas y salidas aprobadas. Desafortunadamente, la desinfección de entrada insuficiente y la salida que se escapa en el $_REQUEST[‘frameid’]parámetro encontrado en el ~/src/Package/views/shortcode-iframe.phpEl archivo del complemento Download Manager hizo posible que un atacante ejecutara código arbitrario en el navegador de una víctima al hacer que hiciera clic en una URL especialmente diseñada. Esto se debe a que el ‘ frameid‘ El parámetro se repitió en la página sin suficiente validación de entrada del usuario.

Sin una desinfección adecuada y escape en el lugar en las entradas proporcionadas por el usuario, JavaScript se puede usar para manipular la página. Incluso un atacante poco sofisticado podría secuestrar el formulario y usarlo para engañar a un administrador del sitio para que, sin saberlo, revele información confidencial o para recopilar valores de cookies.

Los atacantes más especializados utilizarían esta capacidad para obtener acceso de administrador o agregar una puerta trasera y apoderarse del sitio. Si el atacante obtiene este acceso, tendría acceso a la misma información a la que podría acceder el administrador, incluidos los detalles del usuario y la información del cliente.

En el caso de Download Manager, la información del cliente y el acceso a los productos digitales estarían en riesgo. Si un atacante pudiera engañar a un administrador para que haga clic en un enlace que ha sido diseñado para enviar cookies de sesión al atacante, agregar una cuenta de administrador malicioso o implementar una puerta trasera en el sitio web, el atacante también tendría rienda suelta en el panel del administrador. , dándoles la posibilidad de modificar la configuración de pago e incluso agregar productos falsos al sitio web.

Conclusión

En la publicación de hoy, discutimos una vulnerabilidad Cross-Site Scripting (XSS) reflejada en el Administrador de descargas. Si bien esto requeriría engañar a un administrador para que haga clic en un enlace o realice alguna otra acción, aún ofrece la posibilidad de tomar el control del sitio. Como tal, lo instamos a que actualice a la última versión de este complemento, 3.2.43 a partir de este escrito, tan pronto como sea posible.

Todos los usuarios de Wordfence, incluidos Free , Premium , Care y Response , están protegidos contra los exploits dirigidos a esta vulnerabilidad.

Si cree que su sitio se ha visto comprometido como resultado de esta vulnerabilidad o cualquier otra vulnerabilidad, ofrecemos servicios de respuesta a incidentes a través de Wordfence Care . Si necesita que su sitio se limpie de inmediato, Wordfence Response ofrece el mismo servicio con disponibilidad 24/7/365 y un tiempo de respuesta de 1 hora. Ambos productos incluyen soporte práctico en caso de que necesite más ayuda.

Si conoce a un amigo o colega que está usando este complemento en su sitio, le recomendamos encarecidamente que le envíe este aviso para ayudar a mantener sus sitios protegidos, ya que esta es una vulnerabilidad grave que puede conducir a la toma completa del sitio.

Felicitaciones a Ravie Muhammad por descubrir y divulgar responsablemente esta vulnerabilidad a los desarrolladores del complemento. Como recordatorio, Wordfence es una autoridad de numeración CVE (CNA) y podemos asignar ID de CVE a sus descubrimientos de vulnerabilidades en complementos, temas y núcleo de WordPress.

Fuente:https://www.wordfence.com/blog/2022/06/security-vulnerability-download-manager-plugin/