Una nueva operación de ransomware está hackeando servidores Zimbra para robar correos electrónicos y cifrar archivos. Sin embargo, en lugar de exigir el pago de un rescate, los actores de amenazas afirman que requieren una donación a la caridad para proporcionar un cifrador y evitar la fuga de datos.

La operación de ransomware, denominada MalasLocker por BleepingComputer, comenzó a cifrar los servidores de Zimbra a fines de marzo de 2023, y las víctimas informaron en los foros de BleepingComputer y Zimbra que sus correos electrónicos estaban cifrados.

Numerosas víctimas en los foros de Zimbra informan haber encontrado archivos JSP sospechosos cargados en las carpetas/opt/zimbra/jetty_base/webapps/zimbra/ o /opt/zimbra/jetty/webapps/zimbra/public.

Estos archivos se encontraron con diferentes nombres, incluidos info.jsp, noops.jsp y heartbeat.jsp [VirusTotal]. Startup1_3.jsp[VirusTotal], que encontró BleepingComputer, se basa en un webshell de código abierto.

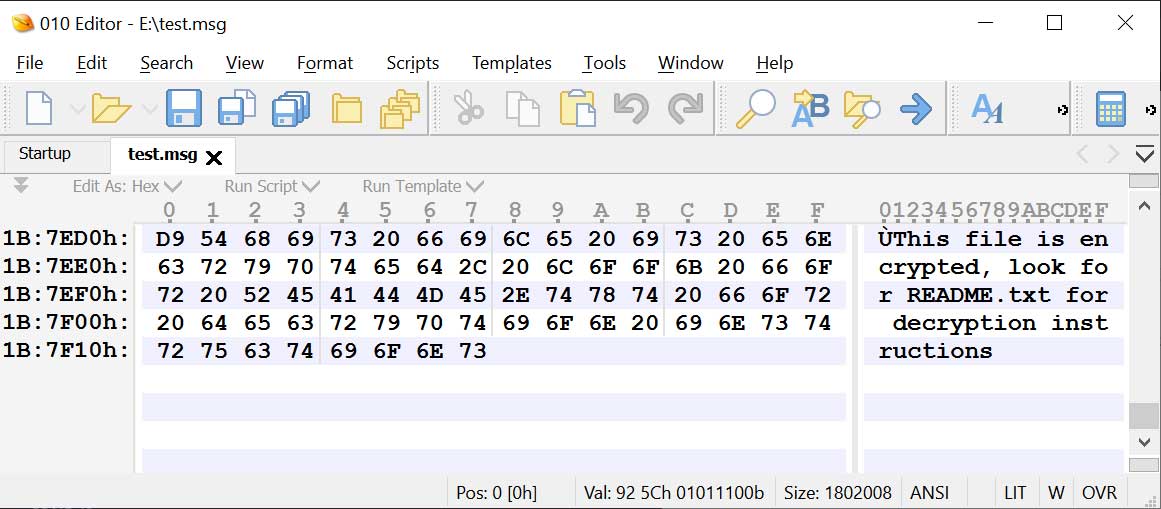

Al cifrar mensajes de correo electrónico, no se agrega ninguna extensión de archivo adicional al nombre del archivo. Sin embargo, el investigador de seguridad MalwareHunterTeam dijo que agregan un mensaje “Este archivo está encriptado, busque README.txt para obtener instrucciones de descifrado” al final de cada archivo cifrado.

No está claro en este momento cómo los actores de amenazas están violando los servidores de Zimbra pero se presumen quepodría ser a través de la explotación de las vulnerabilidades CVE-2022-27924, CVE-2022-27925, CVE-2022-30333 y CVE-2022-37042.

Una demanda de rescate inusual

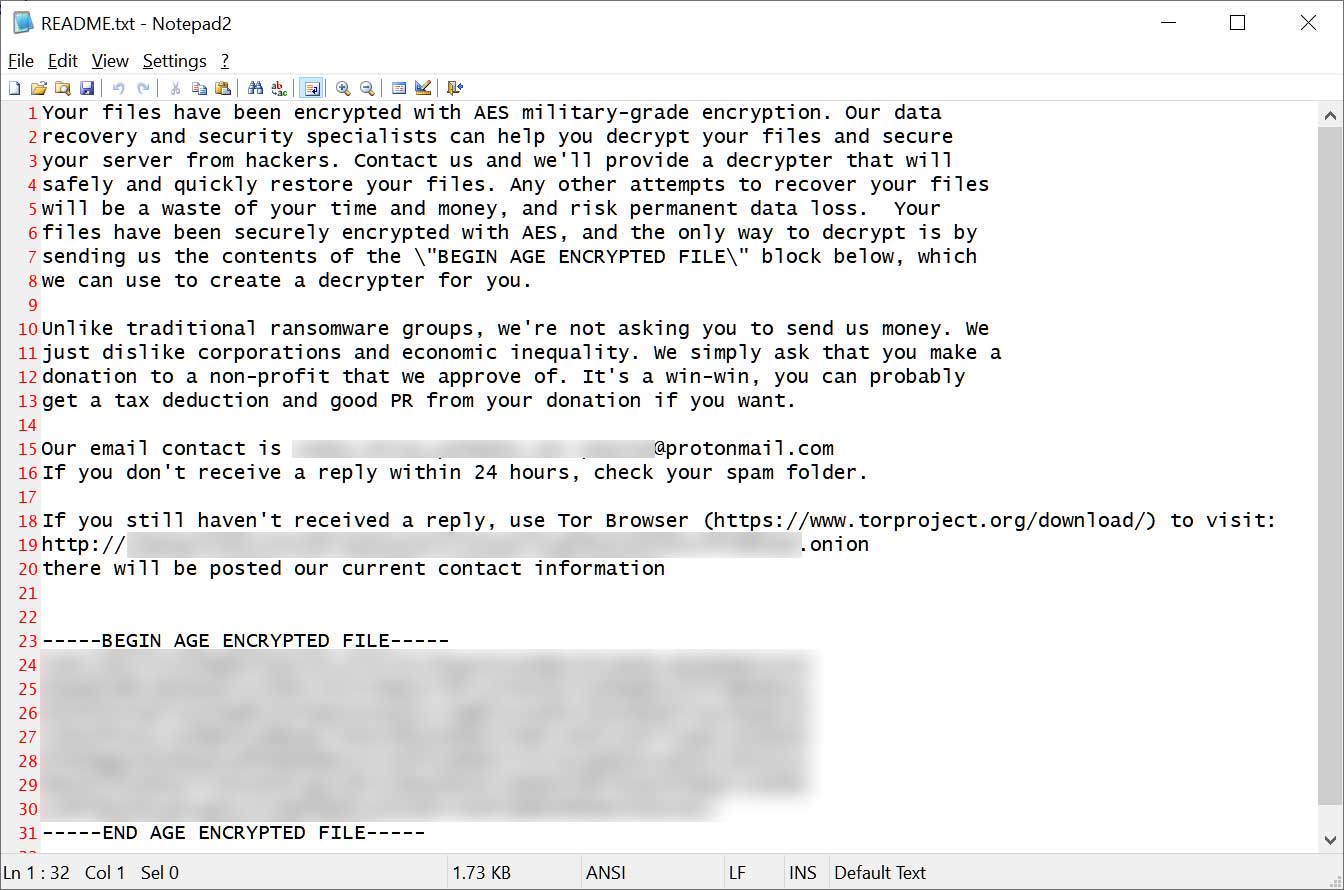

El descifrador también creará notas de rescate llamadas README.txt que vienen con una demanda de rescate inusual para recibir un descifrador y evitar la filtración de datos robados: una donación a una organización benéfica sin fines de lucro que “aprueban”.

“A diferencia de los grupos de ransomware tradicionales, no le pedimos que nos envíe dinero. Simplemente no nos gustan las corporaciones y la desigualdad económica”, dice la nota de rescate de MalasLocker. “Simplemente le pedimos que haga una donación a una organización sin fines de lucro que aprobemos. Es beneficioso para todos, probablemente pueda obtener una deducción de impuestos y buenas relaciones públicas de su donación si lo desea”.

Las notas de rescate contienen una dirección de correo electrónico para contactar a los actores de la amenaza o una URL TOR que incluye la dirección de correo electrónico más reciente del grupo. La nota también tiene una sección de texto codificado en Base64 en la parte inferior que se requiere para recibir un descifrador.

Si bien las notas de rescate no contienen un enlace al sitio de fuga de datos de la banda de ransomware, el analista de amenazas de Emsisoft, Brett Callow, encontró un enlace a su sitio de fuga de datos, con el título “Somos malas… podemos ser peores” (en español).

El sitio de fuga de datos de MalasLocker actualmente distribuye los datos robados de tres empresas y la configuración de Zimbra de otras 169 víctimas. La página principal del sitio de fuga de datos también contiene un mensaje largo lleno de emojis que explica lo que representan y los rescates que requieren.

Cifrado AGE poco común

BleepingComputer no ha podido encontrar el cifrador para la operación MalasLocker. Sin embargo, el bloque codificado en Base64 de la nota de rescate descodifica un encabezado de herramienta de cifrado Age, necesario para descifrar la clave privada de la víctima..

La herramienta de cifrado Age fue desarrollada por Filippo Valsorda, criptógrafo y líder de seguridad Go en Google, y utiliza los algoritmos X25519 (una curva ECDH), ChaChar20-Poly1305 y HMAC-SHA256. Este es un método de cifrado poco común, con solo unas pocas operaciones de ransomware usándolo, y ninguna de ellas está dirigida a dispositivos Windows.

El primero fue AgeLocker, descubierto en 2020 y el otro fue encontrado por MalwareHunterTeam en agosto de 2022, ambos dirigidos a dispositivos QNAP. Además, las notas de rescate de la campaña QNAP y AgeLocker comparten un lenguaje similar, vinculando aún más esas dos operaciones al menos.

Fuente: https://blog.segu-info.com.ar/2023/05/malaslocker-nuevo-ransomware-activo.html